@Bouyaka

Si je comprends bien , tu te connectes au serveur OpenVPN depuis l’extérieur de ton LAN : par exemple via la 4/5G de ton smartphone ou depuis le wifi de quelqu’un d’autre ?

Si c’est bien ça et que tu es bien connecté au serveur VPN, tu devrais avoir accès au lan.

As-tu bien lu le ReadMe qui vient avec le fichier .ovpn ?

Il te faut donc avoir cette ligne :

Et une autre si le client est macOS ou iOS.

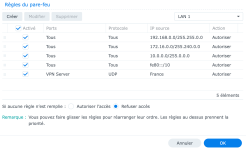

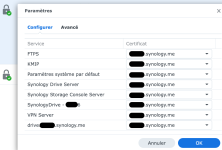

Une dernière chose, et pas des moindre : le parefeu du NAS.

L'as-tu configuré pour autoriser le sous-réseau du VPN à accéder au NAS ?

Pour plus d'explication, voir mon tuto : https://www.forum-nas.fr/threads/mi...uration-du-pare-feu-du-nas.18791/#post-121486

Si je comprends bien , tu te connectes au serveur OpenVPN depuis l’extérieur de ton LAN : par exemple via la 4/5G de ton smartphone ou depuis le wifi de quelqu’un d’autre ?

Si c’est bien ça et que tu es bien connecté au serveur VPN, tu devrais avoir accès au lan.

As-tu bien lu le ReadMe qui vient avec le fichier .ovpn ?

To set up an OpenVPN client on Windows:

1. Install OpenVPN client on Windows

*An OpenVPN client on Windows is called OpenVPN GUI.

*Download it from http://openvpn.net/index.php/open-source/downloads.html and install the client.

*The default installation directory is C:\ProgramFiles\OpenVPN.

2. Run OpenVPN GUI as administrator.

3. Edit VPNConfig.ovpn and replace YOUR_SERVER_IP with public IP of your Router.

*Remove # before "redirect-gateway def1" to route all client traffic (including web-traffic) through this VPN Server.

4. Put VPNConfig.ovpn into the config subdirectory under OpenVPN directory

(ie. C:\Program Files\OpenVPN\config\).

==============================================================================

To set up an OpenVPN client on Mac:

1. Install OpenVPN client on MAC

*An OpenVPN client on Mac OS X is called Tunnelblick.

*Download it from http://code.google.com/p/tunnelblick/ and install the client.

2. Launch Tunnelblick.

3. Click Create and open configuration folder button; a Finder window will appear with the configuration folder.

4. Edit VPNConfig.ovpn and replace YOUR_SERVER_IP with public IP of your Router.

*Remove # before "redirect-gateway def1" to route all client traffic (including web-traffic) through this VPN Server.

5. Put the files of VPNConfig.ovpn into the configuration folder.

==============================================================================

To set up an OpenVPN client on Linux:

Please refer to the official documentation provided by

OpenVPN http://openvpn.net/index.php/open-source/documentation.html for more information.

==============================================================================

To set up an OpenVPN client on Android:

1. Install OpenVPN client on Android

*An OpenVPN client on Android is called OpenVPN Connect.

*Download it from Google Play and install the client.

2. Edit VPNConfig.ovpn and replace YOUR_SERVER_IP with public IP of your Router.

*Remove # before "redirect-gateway def1" to route all client traffic (including web-traffic) through this VPN Server.

3. Import VPNConfig.ovpn.

==============================================================================

To set up an OpenVPN client on iOS:

1. Install OpenVPN client on iOS

*An OpenVPN client on iOS is called OpenVPN Connect.

*Download it from Apple Store and install the client.

2. Edit VPNConfig.ovpn and replace YOUR_SERVER_IP with public IP of your Router.

*Remove # before "redirect-gateway def1" to route all client traffic (including web-traffic) through this VPN Server.

3. Add a line "setenv CLIENT_CERT 0" in the end of VPNConfig.ovpn.

4. Import VPNConfig.ovpn.

Il te faut donc avoir cette ligne :

Config Apache:

redirect-gateway def1Et une autre si le client est macOS ou iOS.

Une dernière chose, et pas des moindre : le parefeu du NAS.

L'as-tu configuré pour autoriser le sous-réseau du VPN à accéder au NAS ?

Pour plus d'explication, voir mon tuto : https://www.forum-nas.fr/threads/mi...uration-du-pare-feu-du-nas.18791/#post-121486