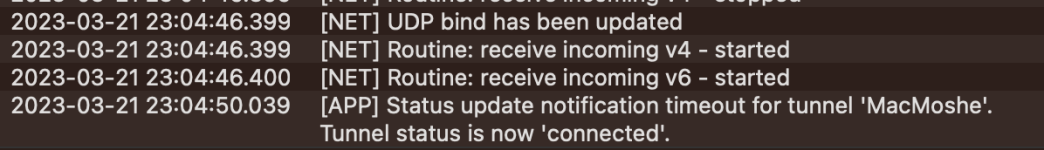

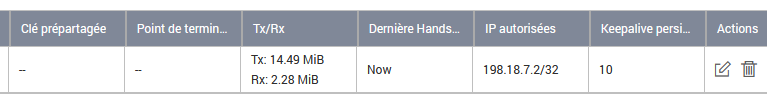

Effectivement, la connexion semble se faire ! C'est encore plus étrange

Peut etre une subtilité de Wireguard sur iOS ( Help @FX Cachem , @webmail, @MilesTEG1 ? FX et Miles je suis pas sur mais me semble que webmail utilise wireguard )

Je sèche ...

Tu n'a pas d'autres appareil pour essayer ? Un téléphone android ? ( j'ai plus l'habitude ) ou un PC Windows ? ( j'ai plus l'habitude aussi ), et cela nous permetterai de plus cibler peut etre le probleme.

Aussi ton iphone/ipad est a la derniere version de iOS ?

Peut etre une subtilité de Wireguard sur iOS ( Help @FX Cachem , @webmail, @MilesTEG1 ? FX et Miles je suis pas sur mais me semble que webmail utilise wireguard )

Je sèche ...

Tu n'a pas d'autres appareil pour essayer ? Un téléphone android ? ( j'ai plus l'habitude ) ou un PC Windows ? ( j'ai plus l'habitude aussi ), et cela nous permetterai de plus cibler peut etre le probleme.

Aussi ton iphone/ipad est a la derniere version de iOS ?