Comment configurer un serveur WireGuard sur son NAS QNAP ( QVPN )

Pourquoi ce tutoriel ?

Ce tuto va vous permettre ( je l'espère ) d'apprendre a configurer un serveur WireGuard sur votre NAS QNAP, et a configurer les clients ( pair ) pour qu'ils puissent s'y connecter à distance et accéder au NAS de manière sécurisé et transparente même hors de votre domicile.

L'aide de QNAP bien que complète n'est je trouve pas asser clair , et de plus mélange la configuration de QVPN en Serveur et en Client VPN, ce qui est plutôt étrange et peut être perturbant lors de la lecture.

Disclamer :

Le but de ce tuto sera de rendre cette installation facile et accessible a tous, bien que loin d’être un expert, n’hésiter pas à répondre à ce sujet avec vos interrogations, .. Pour ceux qui sont plus a l'aise avec ce genre d'installation, n'hésiter pas a proposer des améliorations, ou des conseils, ...

Pré-requis :

- Un NAS QNAP compatible QVPN Service 3

Sommaire :

1/ Installation de QVPN

2/ Activation et Configuration du VPN

3/ Autoriser les clients VPN dans le pare-feu

4/ Création d'un Pair et Configuration du client WireGuard

4.a/ Sur Windows

4.b/ Sur Mac

4.c/ Sur Android

4.d/ Sur iOS

5/ Aller plus loin : Clé pré-partagée

6/ Dépannage

6.a/ La connexion est t'elle établie ?

6.b/ La connexion est établie mais je n'arrive pas a joindre le NAS

Aller go

1/ Installation de QVPN

Pour installer QVPN, rendez vous dans l'App Center sur l'interface de votre NAS :

Rechercher "QVPN" et cliquez sur "installer" en dessous de QVPN Service :

Une fois l'installation terminée, vous pouvez cliquer sur "Ouvrir" pour ouvrir QVPN

2/ Activation et Configuration du VPN

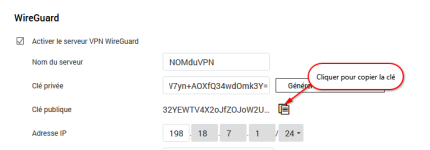

Une fois QVPN Service 3 ouvert, nous allons dans le menu Serveur VPN > WireGuard, et on coche la case "Activer le serveur VPN WireGuard".

Et on rempli, dans l'ordre :

Nom du serveur : Choisissez un nom, caractères autorisés, chiffres et lettres uniquement (A–Z, a–z, 0–9)

Clé privé et Clé publique : Il suffit de cliquer sur "Générer des paires de clés" pour que QVPN genere et renseigne les clés de lui même.

Adresse IP : Par défaut, 198.18.7.1/24 - C'est très bien comme cela, a modifié uniquement si vous avez déja un service qui utilise cette même plage d'adresse.

Port d'écoute : Par défaut, 51820 en UDP - Vous pouvez le personnaliser au choix sur un port compris entre 1 et 65535. ( Attention dans ce cas a définir un port qui n'est pas déjà utilisé )

Interface réseau : Par défaut sur "Tout" ( Ceux possèdant des NAS avec plusieurs connexions pourrons cliquer sur le petit stylet pour personnaliser ce choix )

Serveur DNS : Si vous possédez un serveur DNS, renseignez son adresse. Sinon vous pouvez utilisez un DNS Public, comme Cloudfare ( 1.1.1.1 ) ou Quad9 ( ? ). Vous pouvez également utiliser l'assistant pour vous laisser guider dans ce choix.

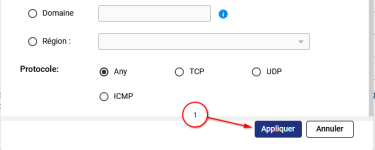

Maintenant que j'ai fini de configuré, je valide en cliquant en bas sur : Appliquer

A partir de la notre Serveur VPN est en route !

3/ Autoriser les clients VPN dans le pare-feu

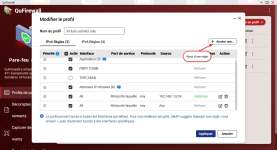

Maintenant que notre serveur VPN est opérationnel, nous allons allez dans QuFirewall pour autoriser les clients du VPN ( pair ) à accéder au NAS.Dans QuFirewall, on clique donc sur le petit stylet en face de notre regle active pour l'éditer, puis on clique sur "Ajouter un règle" :

4/ Création d'un Pair et Configuration du client WireGuard

4.a/ Sur Windows

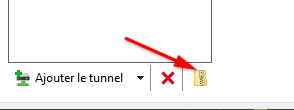

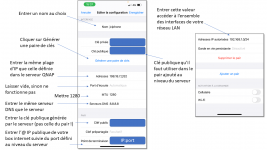

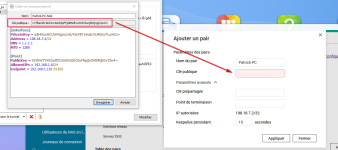

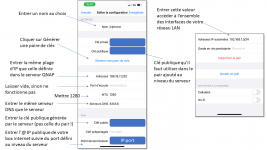

Dans le client WireGuard on clique sur "Ajouter le tunnel" > "Ajouter un tunnel vide ..." :

Ici, WireGuard me génère directement une clé publique est un clé privé.

Je lui donne un nom, par exemple Patrick-PC-NAS, et je complète le dessous :

Code:

Address = 198.18.7.2/32

DNS = 1.1.1.1

MTU = 1280

[Peer]

PublicKey = 32YEWTV4X2oJfZOJoW2UJEC0yFNpjtyOM0Mj0mr2fw4=

AllowedIPs = 192.168.1.0/24

Endpoint = 192.168.1.101:51820- DNS, Ici nous avons choisi 1.1.1.1, mais il est possible de choisir un autre DNS, ou même un DNS local.

- Le MTU est une valeur par défaut que je vous conseil de ne pas modifier.

- AllowedIPs, ici 192.168.1.0/24 car je souhaite que l’ordinateur sur lequel est installé le client WireGuard puisse acceder a mon réseau local ( dont le sous-domaine est : 192.168.1.0/24 ), si javais eu un réseau sous la forme 192.168.0.X alors j'aurai renseigné : 192.168.0.0/24. Aussi, si je souhaite que tout le trafic passe au travers du VPN, alors j'aurai indiqué :

AllowedIPs = 0.0.0.0/0, 192.168.1.0/24- Endpoint est l'adresse de mon serveur VPN suivi du port de connexion UDP. Dans le cas d'une connexion distante, cela sera l'adresse public de la connexion, ou son nom de domaine. Exemple :

monnas.myqnapcloud.com:51820Il nous reste PublicKey et Address à configurer, pour savoir comment le remplir, rendez-vous dans QVPN :

Cliquez sur le logo en face de Clé publique pour récupérer la clé, et indiquez la en face de PublicKey dans la configuration du client WireGuard.

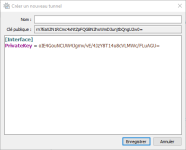

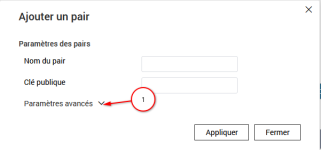

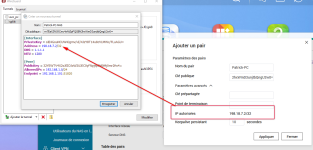

Maintenant, toujours dans QVPN, cliquer sur "Ajouter un pair" et dans la fenetre qui s'ouvre clé sur "Paramètre avancé" :

Renseigner la clé public du client WireGuard, dans l'encadré "Clé Publique" de l'ajout du pair :

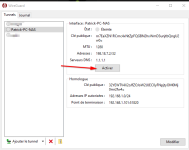

Dans la client WireGuard, Address est l'adresse du client ( ou pair ) visible lors de l'ajout du pair dans QVPN WireGuard :

Dans QVPN, on clique sur Appliquer pour valider la création du pair, dans dans le client WireGuard on clique sur Enregistrer.

Et voila, c'est fini

Dans le Client WireGuard, on sélectionne notre tunnel est on clique sur Activer pour se connecter :

A savoir que le tunnel créer n'est pas lié a la machine, vous pouvez donc par exemple très bien les créer sur votre machine, puis exporter le tunnel afin de les mettre en place sur d'autre machine :

Cela vous donnera un fichier Zip, avec toutes vos configurations.

4.b/ Sur Mac

X4.c/ Sur Android

X4.d/ Sur iOS

Merci @jckfun

5/ Aller plus loin : Clé pré-partagée

En Cours de rédactionopenssl rand -base64 326/ Dépannage

Le protocole Wireguard est un protocole dit "silencieux", cela le rend plus sécurisé mais cela complique le diagnostique lors d'un soucis. En effet, lors d'une connexion au serveur Wireguard, le client n'est pas capable de savoir si le paquet est réellement reçu par le serveur ou non, ou s'il est reçu mais refusé, ...6.a/ La connexion est t'elle établie ?

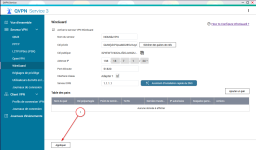

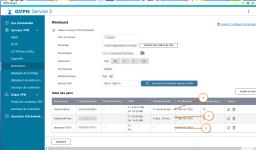

Une méthode pour savoir si la connexion est correctement établie, et de vérifier dans QVPN s'il y a eu un échange récent entre le client et le NAS.Dans QVPN rendez vous alors dans l'onglet Wireguard :

Dans la table des pairs, vous pouvez vous les clients déclarés. Dans "Dernière Handshake", il s'agit du temps depuis le dernier échange entre le client et le serveur.

Dans le cas de (1), il y a 17secondes . On voit donc que la connexion est ok, et avec une dernière connexion il y a 17 secondes, le client est même encore connecter actuellement.

Dans le cas de (2), il y 8 jours et 16heures, Cela indique que la configuration du client était bonne, mais que soit la configuration a changé depuis, et le client n'arrive plus a se connecter, ou alors que tout simplement le client n'a pas essayé de se connecter depuis + de 8 jours.

Dans le cas de (3), il n'y a rien, cela semble indique que le client ne c'est jamais connecté, ou alors depuis très longtemps. Peut être que la configuration de ce peer n'est pas bonne, ou non utilisé.

Dans tout les cas, ici on voit que le serveur Wireguard fonctionne comme attendu, un des clients arrivant à échanger avec le serveur correctement.

6.b/ La connexion est établie mais je n'arrive pas a joindre le NAS

Si 6.a/ est un succès ( vous avez bien un échange entre le serveur Wireguard et le client ), mais que le NAS n'est pas joignable depuis le client via son IP locale. Il y a peut être un probleme de configuration du pare-feu. En effet, les clients Wireguard ont une IP locale différente du réseau locale du NAS, le pare-feu doit donc autoriser cette plage d'IP a se connecter.Une erreur de configuration qui reviens souvent au niveau du pare-feu c'est la plage d'IP à accepter, attention il s'agit de 198.18.7.1/24 et non 192.18.7.1/24 ou 192.18.7.1/32, ...

2025-01-25 - Rédaction de la partie 1 "Installation de QVPN"

2025-01-02 - Création de la rubrique "Dépannage" avec le point 6.a et 6.b + Mise en page

2022-10-01 - Création

2025-01-02 - Création de la rubrique "Dépannage" avec le point 6.a et 6.b + Mise en page

2022-10-01 - Création

Dernière édition: