Bonsoir j'ai réussi a connecter tailscale sur le UGREEN NASync DXP4800 Plus d'un ami. Le tout en ligne et en suivant ce tuto ..

Merci

Bonsoir j'ai réussi a connecter tailscale sur le UGREEN NASync DXP4800 Plus d'un ami. Le tout en ligne et en suivant ce tuto ..

je n'ai pas mis Wireguard, mais comme Tailscale utilise le reseau (j'sais pas comment on appelle ca) WireGuard, ben ca paraîtrait logiqueMoi je ne comprend pas l'intéret de taiscale.

Si on installe Wireguard on a acces total a notre reseau privé non?

Alors l’intérêt de Tailscaile par rapport à Wireguard ce qu’il y’a aucun port à ouvrir sur le routeur donc très bien pour les gens qui savent pas faire ceux qui débute. Et Precision Taiscaile utilise le protocole wireguard.Moi je ne comprend pas l'intéret de taiscale.

Si on installe Wireguard on a acces total a notre reseau privé non?

Réponse courtePour moi, un "vrai" VPN c'est surtout pour faire croire à un PC à distance qu'il se trouve dans un autre réseau local.

Le truc où l'on croit qu'on est anonyme (merci NordVPN), je suis plus que sceptique, donc pour l'instant le seul truc qui m'est utile avec NordVPN (j'ai "recu" 4 ans avec mon abo Office), c'est de profiter des contenus limités en Géolocalisation

D'accord j'ai une utilisation différente de toi je veux pouvoir accéder a mon reseau comme si j'était en local sans installé quoi que se soit. Pour la box internet cela fait pas mal de temps qu'elle est dans un carton. j'utilisais le RT2600 de chez syno. La je viens de passé sur un UCG ultra de chez Ubiquiti (avec VPN Wiregard implémenté) Dans un avenir plus ou moin proche nous aurons la possibilité de viré toute les box opérateur comme c'est le cas dans certain pays frontalier.Alors l’intérêt de Tailscaile par rapport à Wireguard ce qu’il y’a aucun port à ouvrir sur le routeur donc très bien pour les gens qui savent pas faire ceux qui débute. Et Precision Taiscaile utilise le protocole wireguard.

C’est le même principe il faut wireguard sur le nas et l’app wireguard sur l’iPhone donc c’est pareil sauf que la configuration est plus simple à mon goût pour Taiscaile.

Ça fait des années que j’utilise tailscaile sur mon Synology aucun souci pas eu besoin de nouveaux réglage quand j’ai changer ma box.

Comment fais-tu pour te passer entièrement de ta box ? Tu as un routeur avec un port pour module optique et tu récupères la configuration de la ligne sur la box ? Je pensais que pour utiliser un routeur alternatif on devait quand même garder la box et la mettre en mode bridge en amont du routeur (pour cette raison je ne l'ai jamais fait, ça m'embête d'ajouter un appareil branché en permanence, mais si le routeur vient en remplacement de la box là c'est plus intéressant !)D'accord j'ai une utilisation différente de toi je veux pouvoir accéder a mon reseau comme si j'était en local sans installé quoi que se soit. Pour la box internet cela fait pas mal de temps qu'elle est dans un carton. j'utilisais le RT2600 de chez syno. La je viens de passé sur un UCG ultra de chez Ubiquiti (avec VPN Wiregard implémenté) Dans un avenir plus ou moin proche nous aurons la possibilité de viré toute les box opérateur comme c'est le cas dans certain pays frontalier.

Salut @PackTu tu donnée le lien que j'ai utilisé pour remplacer ma box. Je suis sur un acces à 1Gb SFR red donc avec un ONT, que je suis obligé de garder. Cet ONT est branché sur mon UCG ultra, la box dans le carton. cela fonctionne depuis plus de 5 ans comme cela sans problème. Dernierement j'ai fait un upgrade de mon installation en passant chez ubiquiti (routeur wifi Synology RT2600 remplacé par l'UCG ultra qui va etre remplacé par une UCG Fiber dans les mois a venir)Comment fais-tu pour te passer entièrement de ta box ? Tu as un routeur avec un port pour module optique et tu récupères la configuration de la ligne sur la box ? Je pensais que pour utiliser un routeur alternatif on devait quand même garder la box et la mettre en mode bridge en amont du routeur (pour cette raison je ne l'ai jamais fait, ça m'embête d'ajouter un appareil branché en permanence, mais si le routeur vient en remplacement de la box là c'est plus intéressant !)

Bonsoir j'ai réussi a connecter tailscale sur le UGREEN NASync DXP4800 Plus d'un ami. Le tout en ligne et en suivant ce tuto ...

Voir la pièce jointe 16468

Bonjour,Bonjour @Stephane_974 ,

Merci pour ce tuto. À l'étape 5 on fait référence à l'étape 17, mais le document joint est coupé après l'étape 10.

Est-il possible d'avoir la suite? Merci par avance.

Bonjour,

En espérant vous avoir été utile. Bon courage et bon week-end ...

Sinon il y’a une vidéo sortie récemment si ça peut aider.

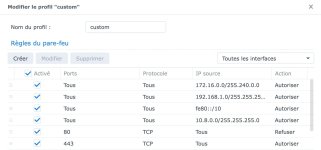

Si tu veux te simplifier la vie, force l'IPV4 sur le NAS UGREEN. À la place de l'enregistrement AAAA chez Infomaniak crée un enregistrement AAA. Après il suffit d'ouvrir le port 443 qui est sécurisé dans le firewall et éventuellement le port 80 suivant la façon dont tu accèdes au NAS mais le port 80 n'est pas ouvert dans le firewall chez moi par mesure de sécurité.Pour accéder à mon NAS via mon nom de domaine , j’ai cru comprendre que je pouvais ajouter chez mon hébergeur un service/enregistrement de type AAAAA qui pointe sur l’IPV6 de mon NAS…