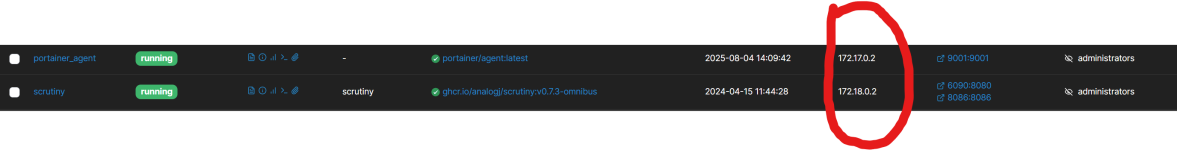

HelloSi tu veux te simplifier la vie, force l'IPV4 sur le NAS UGREEN. À la place de l'enregistrement AAAA chez Infomaniak crée un enregistrement AAA. Après il suffit d'ouvrir le port 443 qui est sécurisé dans le firewall et éventuellement le port 80 suivant la façon dont tu accèdes au NAS mais le port 80 n'est pas ouvert dans le firewall chez moi par mesure de sécurité.

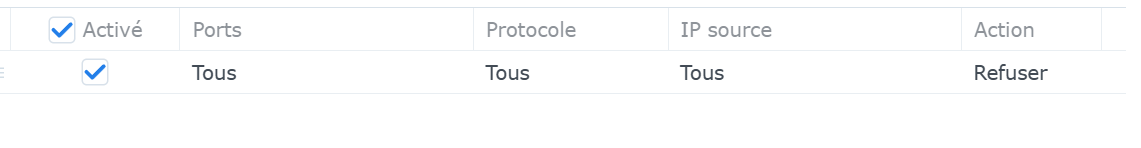

Tu peux appliquer ce qui figure dans la copie d'écran ci dessous. Tu ne seras pas dépaysé puisque tu possèdes 2 NAS Synology

Les deux premières règles autorisent des adresses IPV4 locales, la troisième autorise le trafic IPV6 local, la quatrième le trafic VPN.

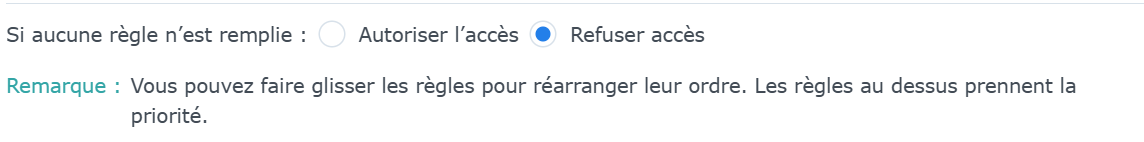

Je ne sais pas comment le firewall se présente chez UGREEN mais n'oublie surtout pas d'ajouter une règle qui bloque tout accès pour les ports qui ne figurent pas dans le firewall.

Pour l'instant je te recommande d'oublier Taliscale et de te concentrer sur les problèmes d'accès au NAS. Tu peux y accéder par son IP locale définie au niveau de la box Internet.

Voir la pièce jointe 17328

Merci pour ton message.

Pour Tailscale, je suis d'accord, je verrai cela après. Step by Step...

Ok pour appliquer stricto sensu ce qui et dans ton image partagée, mais j'aime bien aussi comprendre et jej ne pige pas tout.

j'ai néanmoins quelques petites interrogations !

Dans l'image jointe, a quoi correspond l'IP de la première ligne 172.16.0.0 et le masque 255.240.0.0 ? Qu'est ce ca vient faire dans mon cas ?

je suis bien allez voir ici https://www.hobbesworld.com/reseaux/netmask.php mais je ne pige pas plus, même si j'ai lu que 176.16.0.0 est réservé pour les adresses privées et donc j'imagine que 255.240.0.0. est donc son masque ?! Mais perso , je n'ai pas d'IP commençant par 176 sur mon LAN.

La tu dois te dire, purée, y'a du boulo, le vieux n'est pas à la page !

Pareil pour les IP 10.0.0.0 ! ? réservées aux IP locales.

et pour le VPN, je suis chez Mullvad mais les IP ne commencent pas par 10...?

j'avoue être perdu.

et pour "Je ne sais pas comment le firewall se présente chez UGREEN mais n'oublie surtout pas d'ajouter une règle qui bloque tout accès pour les ports qui ne figurent pas dans le firewall.", je vais essayer et donc je bloque tout sauf le 443, si j'ai bien compris ?

dans ce cas la ligne avec le port 80 revient a mettre tous les ports en refuser et la ligne suivante d'ouvrir le 443..

D'ailleurs je crois me souvenir que l'ordre des règles à son importance , non ?

Dernière édition: