Bonjour,

Nous allons ici régler son pare-feu pour un usage local du NAS.

Nous estimons le réseau local fiable, nous allons donc "ouvrir" le NAS sur le réseau local et "fermer" le reste ( donc le réseau internet ).

Cela n’empêchera pas le NAS d’accéder à internet, mais il ne pourra pas être contacté depuis l'extérieur de votre réseau.

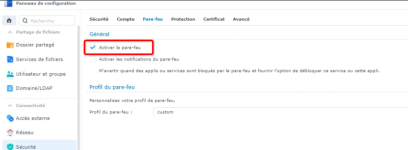

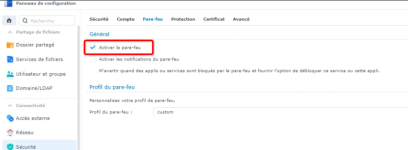

Le réglage du Pare-Feu se passe dans Panneau de Configuration > Sécurité > Pare-Feu

Nous allons cocher la case "Activer le pare-feu" puis nous cliquons sur "Modifier les règles"

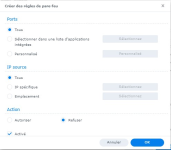

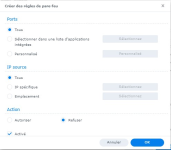

On clique ensuite sur "Créer" pour créer les 3 règles du pare-feu la procédure sera la même, seuls les IP source vont être modifiées :

Port : Tous

Ip Source : Ip Spécifique*

Action : Autorisé

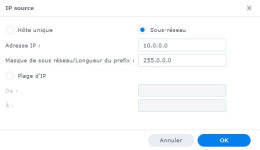

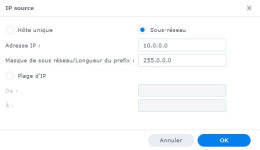

IP Spécifique, règle 1 :

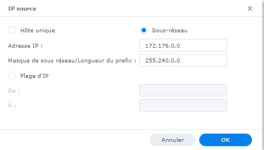

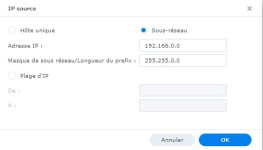

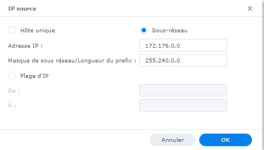

IP Spécifique, règle 2 :

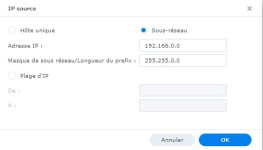

IP Spécifique, règle 3 :

Détaillons un peu ces 3 règles

La règle N°1 va autorisé tout le trafic provenant d'une connexion depuis VPN Serveur par exemple ( sous réseau en 10.0.0.0 ).

La règle N°2 va autoriser tout le trafic provenant des sous-réseaux de Docker par exemple.

La règle N°3 va autoriser tout le trafic provenant des appareils de votre réseau local. ( sous réseau en 192.168.0.0 ).

Une fois c'est 3 règles créées, nous allons interdire tout le reste !

Nous allons donc créer une 4e règle, sous la forme :

Port : Tous

Ip Source : Tous

Action : Refuser

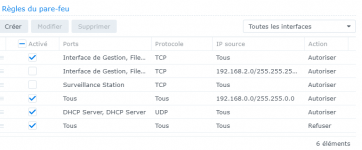

Une fois fini, vous devez avoir votre profil qui est comme ceci :

Le pare-feu exécute les règles dans l'ordre, en partant du haut, vers le bas. Donc la règle qui refuse "tout le reste" ( tout ce qui n'est pas clairement autorisé dans les règles avant ) se trouvera toujours en bas de liste ! Si elle se retrouve en haut, le NAS exécutera cette règle en 1er, et donc bloquera tout, sans tenir compte de nos autres règles en place !

Note : Pour ouvrir des ports vers l'extérieur, il vous faudra placer ces nouvelles règles juste avant la règle N°4, qui refuse tout le trafic qui n'est pas clairement autorisé.

Il ne vous reste plus qu'à valider, et appliquer les paramètres du pare-feu.

Attention si un message vous avertir que les règles vont bloquer votre machine, c'est que vous avez fait une erreur ! Dans ce cas ne valider pas votre changement, et contrôler vos règles, en cas de soucis, venez demander conseil ici.

Nous allons ici régler son pare-feu pour un usage local du NAS.

Nous estimons le réseau local fiable, nous allons donc "ouvrir" le NAS sur le réseau local et "fermer" le reste ( donc le réseau internet ).

Cela n’empêchera pas le NAS d’accéder à internet, mais il ne pourra pas être contacté depuis l'extérieur de votre réseau.

Le réglage du Pare-Feu se passe dans Panneau de Configuration > Sécurité > Pare-Feu

Nous allons cocher la case "Activer le pare-feu" puis nous cliquons sur "Modifier les règles"

On clique ensuite sur "Créer" pour créer les 3 règles du pare-feu la procédure sera la même, seuls les IP source vont être modifiées :

Port : Tous

Ip Source : Ip Spécifique*

Action : Autorisé

IP Spécifique, règle 1 :

IP Spécifique, règle 2 :

IP Spécifique, règle 3 :

Détaillons un peu ces 3 règles

La règle N°1 va autorisé tout le trafic provenant d'une connexion depuis VPN Serveur par exemple ( sous réseau en 10.0.0.0 ).

La règle N°2 va autoriser tout le trafic provenant des sous-réseaux de Docker par exemple.

La règle N°3 va autoriser tout le trafic provenant des appareils de votre réseau local. ( sous réseau en 192.168.0.0 ).

Une fois c'est 3 règles créées, nous allons interdire tout le reste !

Nous allons donc créer une 4e règle, sous la forme :

Port : Tous

Ip Source : Tous

Action : Refuser

Une fois fini, vous devez avoir votre profil qui est comme ceci :

Le pare-feu exécute les règles dans l'ordre, en partant du haut, vers le bas. Donc la règle qui refuse "tout le reste" ( tout ce qui n'est pas clairement autorisé dans les règles avant ) se trouvera toujours en bas de liste ! Si elle se retrouve en haut, le NAS exécutera cette règle en 1er, et donc bloquera tout, sans tenir compte de nos autres règles en place !

Note : Pour ouvrir des ports vers l'extérieur, il vous faudra placer ces nouvelles règles juste avant la règle N°4, qui refuse tout le trafic qui n'est pas clairement autorisé.

Il ne vous reste plus qu'à valider, et appliquer les paramètres du pare-feu.

Attention si un message vous avertir que les règles vont bloquer votre machine, c'est que vous avez fait une erreur ! Dans ce cas ne valider pas votre changement, et contrôler vos règles, en cas de soucis, venez demander conseil ici.

2023-02-23 - Mise à jour des images , Thx @Neo974

2020-03-25 - Création

2020-03-25 - Création

Dernière édition: