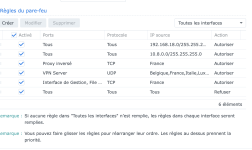

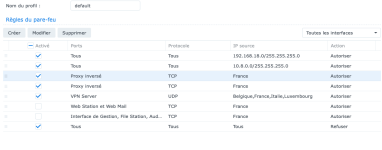

Pour accéder en SSH depuis le VPN il faut activer quelque chose ou ca doit passer ? comme j'ai mis Tous sur la deuxième ligne ca doit passer non ?

Normalement oui, moi j'ai pas de ligne dédiée au SSH...

Oui je ne vais pas le laisser. C’est juste pour faire des tests et ne pas me retrouver en carafe comme aujourd’hui depuis l’extérieur. Je n’ai pas trouvé Quick Connect dans les service du pare-feu.

Le principe de Quickconnect c'est justement de ne pas avoir besoin d'ouvrir de ports

Édit : je viens de voir ce tuto :

https://www.cachem.fr/synology-tailscale-wireguard-vpn/

C’est mieux de faire ça qu’openvpn ?

perso, je trouve pas d'un point de vue sécurité. Tout passe par les serveurs d'un tiers. Pas confiance moi.

Edit 2 : j'ai un peu avancé. J'accede a mon nas de puis l'exterieur avec le VPN. Il me restera a desactiver l'avant dernière ligne.

J'ai du ajouter une ligne VPNserver pour pouvoir me connecter au VPN

Ça me semble ok.

Mais ta règle pour le VPN m'intrigue...

En fait non ? j'ai une règle similaire sur mon routeur (car le serveur vpn est dessus, Synology RT2600ac avec VPN Plus Server).

Pour jellyfin j'ai fait une adresse

https://jellyfin.monnomdedomaine.me et je n'ai pas eu de certificats a refaire.

D'après le tuto il faut refaire le certificat pour les services interne a DSM... Pourquoi ?

lorsque tu as créé ton domaine synology, ça ta générer en même temps un certificat

Il faut refaire le certificat si tu veux un certificat wildcard, c'est-à-dire valable pour ton-ndd.tld et *.ton-ndd.tld

Dans ton exemple, tu pourrais avoir machine1.jellyfin.monnomdedomaine.me

L'idéal aurait été de créer un ndd du type : xavxav-serv.synology.me

Alors tu pourrais accéder à jellyfin en mettant : jelly.xavxav-serv.synology.me

Puis pour audiostation : audio.xavxav-serv.synology.me

etc...

Il faudrait alors refaire le certificat en mettant *.xavxav-serv.synology.me dans le champs "Autres" (je suis pas sûr de cette appellation...).

J'ai juste laissé activé quickconnect pour le partage de fichiers.

Je te conseille de ne pas faire cela

Mais en attendant que tu ais un reverse-proxy fonctionnel ^^ avec les ndd et certificats