bonjour,

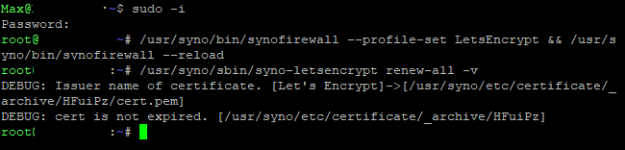

je viens de rencontrer un problème de renouvellement de certificat let's encrypt. en effet, mon port 80 est autorisé que pour la france pour éviter les spams. j'ai dû autoriser tous les pays pour le renouvellement se fasse.

Comment dois-je faire pour ne pas être bloqué par le renouvellement ?

je viens de rencontrer un problème de renouvellement de certificat let's encrypt. en effet, mon port 80 est autorisé que pour la france pour éviter les spams. j'ai dû autoriser tous les pays pour le renouvellement se fasse.

Comment dois-je faire pour ne pas être bloqué par le renouvellement ?