Salut, tu peux toujours activer que le service VPN et quand tu y est connecté, tout les service du NAS sont accessibles comme en réseau local y compris les dossiers réseau.Bonjour A tous,

Je viens de redémarrer mon NAS. Je vous fait un petit REX sur le sujet.

Redémarrage :

Je savais que j'étais infecté. J'ai donc d'emblée appliqué la procédure de redémarrage sans disque.

Premier point, trouver son NAS. Effectivement bien qu'il soit normalement en IP Fixe, il ne l'était plus. J'ai donc du retrouver son adresse réseau sur ma box pour pouvoir y accéder.

La page de connexion m'a redemandé de mettre un disque, ce que j'ai fait puis j'ai mis successivement les 2 autres disques du RAID 5.

Une fois cela fait je suis arrivé sur la page demandant le chargement de l'upgrade, ce que j'ai fait.

Le redémarrage a eu lieu et j'ai pu me reconnecter sur l'IP fixe précédente.

La j'ai pu voir l'étendue des dégâts Ben tout y est passé, c'est simple. SAUF : mes archives de sauvegarde que je génère avec Acronis.

A l'heure ou j'écris ce message je suis en train de tout supprimer pour recharger mes backup.

Je suis allé faire un tour dans les log du system. Constats :

Depuis finalement le début de l'année, beaucoup de tentatives de connexion sur les port SSH et SFTP. Comme j'ai une liste noir auto réglée au mini, a chaque fois login failure et blacklistage de l'adresse. juqu'au 21/02/22 14:32. Puis plus rien, et à partir de 15h15, passage de la CPU à plus de 90%, ca a du commencer la.

Ma liste noir auto été régler pour n'accepter que les connexion d'europe.

J'avais mis en place le service d'alerte par mail en cas d'avertissement, etc... Je n'ai rien reçul'on t'il désactivé??

Maintenant j'ai encore plus appliqué les règles proposé par asustor. aucun port ouvert sur EZ-Routeur, et j'ai vérifié que je n'avait rien d'ouvert sur ma box qui route vers le NAS. Pour mon utilisation courante ca me convient bien, je n'ai finalement pas d'accès vers l'extérieur. J'ouvrirai occasionnellement quelques service quand ce sera nécessaire.

De mémoire Let's encrypt à besoin d'un port FTP pour se mettre à jour.

Ensuite pas mal d'applications à désinstaler et réinstaller. Ca va être le plus ennuyeux de tout reconfigurer. mais bon....

voila pour les nouvelles.

Bon courage à tous.

tu veux dire l'accès au port 8000 pour te connecter? regarde dans ta box l'adresse IP de ton NAS, il y a de forte chance que tu ne sois pas sur l'IP d'origine. Il a du prendre une adresse par le DHCP. Ca m'est arrivé, et j'ai retrouvé le portail d'accès grâce à ca.

EDIT : j'ai essayé de renommer les fichier en retirant l'extension deadbolt. Peine perdu, c'est encrypté...

Asustor Asustor Deadbolt

- Auteur du sujet Lion06

- Date de début

Vous utilisez un navigateur obsolète. Il se peut qu'il n'affiche pas correctement ce site ou d'autres.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Bonjour,

j'ai installé le patch proposé par asutor : cela m'amène directement à Adm version 4.0.4 (j'ai pas eu le choix).

mes données n'ont pas été touchés à priori seulement des applications : il faut les supprimer et les remettre ? comment faire le nettoyage ? c'est gênant de laisser des fichiers avec l'extension .deadbolt ?

y a t'il un retour d'asustor la dessus ?

j'ai installé le patch proposé par asutor : cela m'amène directement à Adm version 4.0.4 (j'ai pas eu le choix).

mes données n'ont pas été touchés à priori seulement des applications : il faut les supprimer et les remettre ? comment faire le nettoyage ? c'est gênant de laisser des fichiers avec l'extension .deadbolt ?

y a t'il un retour d'asustor la dessus ?

Salut, tu peux toujours activer que le service VPN et quand tu y est connecté, tout les service du NAS sont accessibles comme en réseau local y compris les dossiers réseau.

Kogoro, par rapport à quel sujet de mon post parle tu du VPN?

J'ai testé et ca ne marche pas non plus.Bonjour, il faut désinstaller tout ce qui un rapport avec (exemple python xorg etc ) regardez dans app central ils sont grisés.

Désinstallez tout et recommencé.

Toujours impossible d'isntaller portal, j'ai l'impression que même firefox à du mal à se reinstaller.

Dami1

Représentant ASUSTOR

=> ça n'est pas une faille d'ADM à proprement parler. On a colmaté ADM pour empêcher que ce bidule ne s'execute de nouveau sur ASUSTOR NAS même s'il dispose des "clés" pour entrer (mot de passe du compte admin)"Avez vous identifié la faille (j'imagine que oui) et peut on avoir plus d'information? Par ou est ce passé?"

Oui je sais comment ont procédé ces escrocs. Mais j'émets des réserves à communiquer dessus car je vois d'ici arriver les commentaires "ça n'est pas vrai je fais toujours comme ci et comme ça" et d'autres, plus honnêtes diront "ah oui en effet". Donc j'attends de voir ce qu'en dit ma hiérarchie.

=> compte admin changé ok mais désactivé et jamais utilisé sur Wan? ports par défauts changés? utilisation en http sur Wan (données en clair sur Internet) ou https systématiquement sur Wan?pour ma part j'avais des mots de passe fort, le compte admin changé, peu de port ouverts, un blocage assez important des IP dans le firewall du NAS avec une liste noir auto activée.

=> https://www.asustor.com/fr/online/College_topic?topic=353Quelles sont les protections additionnelles à mettre en plus au delà de ce qui est déjà indiqué? Comment est ce que je peux rendre le NAS invisible du réseau, et finalement n'ouvrir les accès que lorsque j'en ai besoin? Est ce que continuer l'accès par le domaine myasustor.com est sécurisé ou faut il avoir un domaine en propre?

+ voir dans le sujet https://www.forum-nas.fr/threads/ja...eadbolt-comment-retrouver-laccès-à-adm.17763/

=>l'utilité de myarchive est faire une sauvegarde froide comme on dit. tu la fais sur le volume myarchive puis tu le retires du NAS et le mets en lieux sûrsEnsuite dans la procédure, il propose de mettre un myarchive. Dans mon cas j'en ai 2, je mets lequel?, et qu'est ce que cela fait? juste une recopie au bon endroit des fichier? Est ce très différent de démarrer sans myarchive, accéder aux fichiers existant sur le RAID5 et les supprimer, et recopier le myarchive?

=> des traces ? c'est à dire? tu veux dire comment trouver les .deadbolt? avec la commande find connecté en ssh à ton NAS. Après je sais que certains fichiers n'ont pas eu le temps d'être chiffrés. en les renommant (attention je ne dis pas de le faire et mets au conditionnel) certains seraient récupérables en modifiant l'extension; ex : .deadbolt par .jpgEnsuite je me dis que cela peut être l'occasion de repartir from scratch et de remonter le juste nécessaire. J'ai vu qu'il reste des traces d'applications supprimées par exemples à certains endroits. Et auquel cas comment fais ton? est ce que je reformatte les disques sur un PC avant de les insérer?

=> un instantané qui va être verrouillé. une "photographie" si tu veux de ton volume entier à un instant T. Comme verrouillé il est mis à l'abri. en cas d'attaque, tu peux le monter et restaurer tes fichiers. voir là https://www.asustor.com/fr/online/College_topic?topic=252Autre question idiote : c'est quoi les snapshot?? le terme anglais que je comprends me laisse à penser que c'est une photo mais un photo de quoi? tout le NAS? j'ai 6To de données ca me fait une photo de 6To??

=> je t'en prieVoila, si tu peux répondre à mes questions je te remercie d'avance.

Bonjour DAMI1,

Merci de ta réponse. Entre temps j'ai avancé

En ce qui me concerne je n'ai pas la prétention de dire que mon système était une forteresse.

J'avais effectivement changé et désactivé le compte admin, comme le compte Guest d'ailleurs.

Par contre effectivement j'était toujours sur des ports standards, y compris pour les accès au portal. Je me croyais honnêtement protégé par le par feu qui était paramétré assez dur pour limiter les risques.

J'utilisé sur le WAN le https, mais de mémoire je n'avais pas fait le transfert auto en http et https car j'avais eu des problèmes.

Et j'utilisait également pas mal le nom sur myasustor.com car ca me permettait de donner accès à distance à mes amis pour lesquels j'administre des sites web et ca me permettait de leur montrer l'environnement de développement avant mise en prod.

comme tu le verras dans un autre poste, maintenant de toute manière mon NAS n'est plus accessible de l'extérieur. tous les services sont arrêté. Je vais le laisser en LAN pur, sauf à quelques exception que je déclencherai à la main.

Parcontre pour les services web, je ne sais pas si je suis obligé de les activé si je reste en local??

Mais tout cela m'a aussi appris à comprendre un peu plus l'architecture et certains paramètres d'applications, qui demandaient par exemple à l'installation si on veut ouvrir des ports sur internet, alors qu'en fait en utilisation local c'est parfaitement inutile.

quand je parle de trace, par exemple j'avais installé Mono à une époque et en regardant le fichiers, j'ai retrouvé des répertoire Mono.

Pour les fichiers deadbolt, j'ai supprimer toutes les données que j'avais sur mon volume. Par contre coté système je ne sais pas mais j'imagine que l'installation de la nouvelle version a du faire le ménage.

Pour myarchive j'ai bien compris comment ca marche et c'est grâce à ca que je n'ai rien perdu. Ma question n'est plus d'actualité puisque j'ai redémarré. Je recharge mes données à partir de mes myarchives justement.

Pour les snapshoot, merci du lien. Ce que je ne comprends pas c'est le volume que ca prends réellement. Avec pas loin de 8To de données, j'ai du mal à me dire que ca prend pas beaucoup de place, du coup l'interet vis à vis de myarchive je ne le vois pas bien.

J'ai voulu activer l'authenfication en 2 étapes mais la case était grisée. Une idée??

En tout cas merci beaucoup de ton aide pendant cette période compliquée!!

PS : j'ai un problème avec Portainer qui ne s'installe pas. ca démarre mais ca ne termine jamais. Une idée?

Merci de ta réponse. Entre temps j'ai avancé

En ce qui me concerne je n'ai pas la prétention de dire que mon système était une forteresse.

J'avais effectivement changé et désactivé le compte admin, comme le compte Guest d'ailleurs.

Par contre effectivement j'était toujours sur des ports standards, y compris pour les accès au portal. Je me croyais honnêtement protégé par le par feu qui était paramétré assez dur pour limiter les risques.

J'utilisé sur le WAN le https, mais de mémoire je n'avais pas fait le transfert auto en http et https car j'avais eu des problèmes.

Et j'utilisait également pas mal le nom sur myasustor.com car ca me permettait de donner accès à distance à mes amis pour lesquels j'administre des sites web et ca me permettait de leur montrer l'environnement de développement avant mise en prod.

comme tu le verras dans un autre poste, maintenant de toute manière mon NAS n'est plus accessible de l'extérieur. tous les services sont arrêté. Je vais le laisser en LAN pur, sauf à quelques exception que je déclencherai à la main.

Parcontre pour les services web, je ne sais pas si je suis obligé de les activé si je reste en local??

Mais tout cela m'a aussi appris à comprendre un peu plus l'architecture et certains paramètres d'applications, qui demandaient par exemple à l'installation si on veut ouvrir des ports sur internet, alors qu'en fait en utilisation local c'est parfaitement inutile.

quand je parle de trace, par exemple j'avais installé Mono à une époque et en regardant le fichiers, j'ai retrouvé des répertoire Mono.

Pour les fichiers deadbolt, j'ai supprimer toutes les données que j'avais sur mon volume. Par contre coté système je ne sais pas mais j'imagine que l'installation de la nouvelle version a du faire le ménage.

Pour myarchive j'ai bien compris comment ca marche et c'est grâce à ca que je n'ai rien perdu. Ma question n'est plus d'actualité puisque j'ai redémarré. Je recharge mes données à partir de mes myarchives justement.

Pour les snapshoot, merci du lien. Ce que je ne comprends pas c'est le volume que ca prends réellement. Avec pas loin de 8To de données, j'ai du mal à me dire que ca prend pas beaucoup de place, du coup l'interet vis à vis de myarchive je ne le vois pas bien.

J'ai voulu activer l'authenfication en 2 étapes mais la case était grisée. Une idée??

En tout cas merci beaucoup de ton aide pendant cette période compliquée!!

PS : j'ai un problème avec Portainer qui ne s'installe pas. ca démarre mais ca ne termine jamais. Une idée?

Pour les accès depuis l'extérieur, au lieu d'ouvrir pleins de ports pour tout les service, l'ouverture du port pour le VPN suffit pour se connecter au NAS et être reconnu comme étant en réseau local par le Nas et même les autres ordinateur qui seraient sur le même réseau.Kogoro, par rapport à quel sujet de mon post parle tu du VPN?

Message automatiquement fusionné :

Donc ça veux dire quoi exactement, qu'ils ont pu passer outre le système d'authentification ou qu'ils ont "su" les mots de passe de beaucoup de NAS d'une certaine manière ?(la deuxième option me semble peu probable surtout si le 2FA était activé). Après difficile de demander aux gens d'avoir aucun accès sur internet de leurs Nas, certains, comme moi s'en serve comme vpn, serveur web, voir serveur mail et plus encore selon les applications (on peut réduire au minimum et passer par le VPN pour les service ne demandant pas d'accès H24 pour accéder en local sinon).=> ça n'est pas une faille d'ADM à proprement parler. On a colmaté ADM pour empêcher que ce bidule ne s'execute de nouveau sur ASUSTOR NAS même s'il dispose des "clés" pour entrer (mot de passe du compte admin)

Oui je sais comment ont procédé ces escrocs. Mais j'émets des réserves à communiquer dessus car je vois d'ici arriver les commentaires "ça n'est pas vrai je fais toujours comme ci et comme ça" et d'autres, plus honnêtes diront "ah oui en effet". Donc j'attends de voir ce qu'en dit ma hiérarchie.

Par contre je serais quand même intéressé de savoir comment ils sont rentré sur autant de NAS, surtout que certains avais le blocage après 3 essai, le 2FA et un mot de passe fort (blocage et 2FA censé rendre le brute force inopérant de base)

Sinon merci encore pour avoir bossé sur ce problème rapidement ??

Dernière édition:

bonjour......Pour les snapshoot, merci du lien. Ce que je ne comprends pas c'est le volume que ca prends réellement. Avec pas loin de 8To de données, j'ai du mal à me dire que ca prend pas beaucoup de place, du coup l'interet vis à vis de myarchive je ne le vois pas bien....

A/- Imagine qu'à une date X, tu prennes la résolution de ne plus modifier un seul fichier sur ton NAS sans en avoir fait d'abord une copie nommée "<nomdufichier>.SNAP1"

2 jours après, 2 scénarios possibles : B ou C.

B/ 2 jours après, tu décides que t'as plus besoin de toutes ces copies : tu effaces tous les fichiers *.SNAP1

C/ 2 jours après, au contraire, tu décides que tu veux revenir dans l'état au moment où tu as pris ta résolution : tu effaces tous les fichiers qui ont une copie en SNAP1 et tu renommes chaque fichier en enlevant "SNAP1".

A/ Tu as activé un snapshot nommé "SNAP1". Et ce qui grossit, c'est pas tous les fichiers qui sont déjà sur ton NAS, mais seulement la copie de secours de tous les fichiers que tu modifies à partir de cet instant.

B/ Tu as retiré un snapshot nommé "SNAP1"

C/ Tu as restoré ton système à l'état de prise de snap SNAP1.

Evidemment, j'ai simplifié tout ça pour la compréhension du sujet : En vrai, déjà , tu peux pas voir tous ces fichiers qui s'appellent xxxSNAP1... ils sont masqués...

Bonjour à tous,

En tant que débutant je suis perdu là, le support répond pas aux mails (même si je sais qu'ils doivent avoir du boulot en ce moment), je comprend plus rien à ce qui se passe....

Au début j'avais mon NAs avec les fichier cryptés.

Ensuite on nous dit de l'éteindre et de le déconnecter, surprise si on le relance y a plus rien, le Nas propose de s'initialiser

On nous dit de pas l'initialiser sinon on perd toute les données.

Maintenant on peut l'initialiser ? Y a aucun risque de perdre les données ?

Je suis perdu et sans réponse, même si elles sont cryptés j'ai besoin de voir les fichiers et leurs noms, j'ai beaucoup de travail dessus et je suis bloqué depuis l'attaque.

Je vois des gens qui parlent que leur volume 2 est intacte aussi kezako ?

Moi je crois que je suis en Raid1 avec 2 disques dur sur mon Asustor, ca veut dire que le 2ème est possiblement pas crypté ?

Help merci...

En tant que débutant je suis perdu là, le support répond pas aux mails (même si je sais qu'ils doivent avoir du boulot en ce moment), je comprend plus rien à ce qui se passe....

Au début j'avais mon NAs avec les fichier cryptés.

Ensuite on nous dit de l'éteindre et de le déconnecter, surprise si on le relance y a plus rien, le Nas propose de s'initialiser

On nous dit de pas l'initialiser sinon on perd toute les données.

Maintenant on peut l'initialiser ? Y a aucun risque de perdre les données ?

Je suis perdu et sans réponse, même si elles sont cryptés j'ai besoin de voir les fichiers et leurs noms, j'ai beaucoup de travail dessus et je suis bloqué depuis l'attaque.

Je vois des gens qui parlent que leur volume 2 est intacte aussi kezako ?

Moi je crois que je suis en Raid1 avec 2 disques dur sur mon Asustor, ca veut dire que le 2ème est possiblement pas crypté ?

Help merci...

Je vous propose de suivre les consignes officiellesEnsuite on nous dit de l'éteindre et de le déconnecter, surprise si on le relance y a plus rien, le Nas propose de s'initialiser

On nous dit de pas l'initialiser sinon on perd toute les données.

Maintenant on peut l'initialiser ? Y a aucun risque de perdre les données ?

..

https://www.forum-nas.fr/threads/ja...eadbolt-comment-retrouver-laccès-à-adm.17763/

Je vois des gens qui parlent que leur volume 2 est intacte aussi kezako ?

Moi je crois que je suis en Raid1 avec 2 disques dur sur mon Asustor, ca veut dire que le 2ème est possiblement pas crypté ?

Help merci...

Ce sont des personnes qui avaient de volumes simples.

Le raid 1 est un mode miroir donc les données sont identiques des deux côtés.

( pour exemple si tu te regardes dans le miroir avec une coupure ton reflet aura la même coupure).

bonsoir shak2022,bonjour

A/- Imagine qu'à une date X, tu prennes la résolution de ne plus modifier un seul fichier sur ton NAS sans en avoir fait d'abord une copie nommée "<nomdufichier>.SNAP1"

2 jours après, 2 scénarios possibles : B ou C.

B/ 2 jours après, tu décides que t'as plus besoin de toutes ces copies : tu effaces tous les fichiers *.SNAP1

C/ 2 jours après, au contraire, tu décides que tu veux revenir dans l'état au moment où tu as pris ta résolution : tu effaces tous les fichiers qui ont une copie en SNAP1 et tu renommes chaque fichier en enlevant "SNAP1".

A/ Tu as activé un snapshot nommé "SNAP1". Et ce qui grossit, c'est pas tous les fichiers qui sont déjà sur ton NAS, mais seulement la copie de secours de tous les fichiers que tu modifies à partir de cet instant.

B/ Tu as retiré un snapshot nommé "SNAP1"

C/ Tu as restoré ton système à l'état de prise de snap SNAP1.

Evidemment, j'ai simplifié tout ça pour la compréhension du sujet : En vrai, déjà , tu peux pas voir tous ces fichiers qui s'appellent xxxSNAP1... ils sont masqués...

Merci de ton retour mais je ne comprends toujours pas . Lorsque tu fais ta première version .snap1, tu fais bien une copie physique de tes fichiers quelque part? donc tu a besoin en gros du même volume que celui pour lequel tu fais ton snapshoot non? après je comprends que c'est finalement un mode incrémental non?

Et dans le cas de deadbolt, il aurait fallu que les données du snap soient sur un autre volume ou sur le réseau ailleurs pour ne pas être cryptés si je comprends bien.

Merci de ton aide.

Merci, donc je suis bien toutes les étapes ici : https://www.asustor.com/fr/knowledge/detail/?group_id=630tail/?group_id=630Je vous propose de suivre les consignes officielles

https://www.forum-nas.fr/threads/jai-été-affecté-par-la-rançongiciel-deadbolt-comment-retrouver-laccès-à-adm.17763/

Ce sont des personnes qui avaient de volumes simples.

Le raid 1 est un mode miroir donc les données sont identiques des deux côtés.

( pour exemple si tu te regardes dans le miroir avec une coupure ton reflet aura la même coupure).

en faisant attention de choisir le bon tuto en fonction de ma série (et je ne risque pas de perdre les données?)

ok noté pour le raid1

Et est ce que si je copie / colle les fichiers cryptés sur mon ordi c'est safe ? ou il y a un virus et il risque de se propager sur mon ordi ?

Dernière édition:

Non tu ne perds pas tes données au sens que les disques ne sont pas reformattés. mais honnêtement si tu n'as pas stoppé le process très tôt, tu n'auras pas grand chose à récupérer.Merci, donc je suis bien toutes les étapes ici : https://www.asustor.com/fr/knowledge/detail/?group_id=630tail/?group_id=630

en faisant attention de choisir le bon tuto en fonction de ma série (et je ne risque pas de perdre les données?)

ok noté pour le raid1

Et est ce que si je copie / colle les fichiers cryptés sur mon ordi c'est safe ? ou il y a un virus et il risque de se propager sur mon ordi ?

Pense à supprimer toutes les applis que tu as eu d'installé dans APP central et réinstalle les.

Je te conseil de faire le ménage comme expliqué plus avant dans le post en te connectant directement sur le NAS en Linux via une console comme Putty, Il reste des fichier en .deadbolt malgré tout.

Personnellement je ne fais pas confiance et je ne prends pas le risque de laisser des fichiers comme ca derrière.

Reprendre tes fichiers sur ton PC, déjà si tu étais en RAID 5 par exemple tu ne pourras pas car tu n'en aura qu'un bout sur un disque. Ou alors via des outils que je ne connais pas. si tu es en raid 1, tu peux tenter.

Les mettre sur ton PC je ne pense pas que ca présente un risque si c'est un Windows. vu que le ransomware tourné sur linux, l'exe ne tournera pas sur windows à mon avis.

bon courage

bonsoirbonsoir shak2022,

Merci de ton retour mais je ne comprends toujours pas . Lorsque tu fais ta première version .snap1, tu fais bien une copie physique de tes fichiers quelque part? donc tu a besoin en gros du même volume que celui pour lequel tu fais ton snapshoot non? après je comprends que c'est finalement un mode incrémental non?

Et dans le cas de deadbolt, il aurait fallu que les données du snap soient sur un autre volume ou sur le réseau ailleurs pour ne pas être cryptés si je comprends bien.

Merci de ton aide.

non. j'ai écris 'imagine que tu prennes une résolution'... c'est une déclaration de principe. la création d'un snapshot ne consomme aucun espace disque au départ. Par contre une version non modifiée de chaque fichier modifié sera conservée jusqu'à ce que tu decides quoi faire avec le snap. Si deadbolt arrive et commence à récrire tous les fichiers alors qu'un snap est actif. 1/ça va commencer à bouffer de la place car le système va conserver une copie intacte du fichier avant que deadbolt ne le modifie 2/ c'est là que après avoir tué deadbolt, tu restaures l'image d'origine de ton snap pour retrouver ton nas comme au jour de la création du snap.

les fichiers conservés par le snap ne sont pas accessibles donc deadbolt ne peut pas les détruire

ha ok compris. La copie est se déclenche uniquement sur une modification. Je comprends maintenant  Merci beaucoup.

Merci beaucoup.

C'est vrai que c'est intéressant pour revenir en arrière ou restaurer j'imagine?

Par contre ca ne vaut pas un bon vieux backup à froid, il faut les deux...

par contre lorsque je veux essayer de faire un snapshoot, il me demande un disque formaté en btfrs, mais je n'ai pas ca moi

C'est vrai que c'est intéressant pour revenir en arrière ou restaurer j'imagine?

Par contre ca ne vaut pas un bon vieux backup à froid, il faut les deux...

Message automatiquement fusionné :

par contre lorsque je veux essayer de faire un snapshoot, il me demande un disque formaté en btfrs, mais je n'ai pas ca moi

Dernière édition:

Ah non mais moi tout est encrypté, c'est arrivé d'un coup en pleine après midi personne ne parlait encore de l'attaque... je vais rien supprimer je garde tout et j'attend une solution pour décrypter les fichiersNon tu ne perds pas tes données au sens que les disques ne sont pas reformattés. mais honnêtement si tu n'as pas stoppé le process très tôt, tu n'auras pas grand chose à récupérer.

Pense à supprimer toutes les applis que tu as eu d'installé dans APP central et réinstalle les.

Je te conseil de faire le ménage comme expliqué plus avant dans le post en te connectant directement sur le NAS en Linux via une console comme Putty, Il reste des fichier en .deadbolt malgré tout.

Personnellement je ne fais pas confiance et je ne prends pas le risque de laisser des fichiers comme ca derrière.

Reprendre tes fichiers sur ton PC, déjà si tu étais en RAID 5 par exemple tu ne pourras pas car tu n'en aura qu'un bout sur un disque. Ou alors via des outils que je ne connais pas. si tu es en raid 1, tu peux tenter.

Les mettre sur ton PC je ne pense pas que ca présente un risque si c'est un Windows. vu que le ransomware tourné sur linux, l'exe ne tournera pas sur windows à mon avis.

bon courage

J'ai fait la même chose. Copie de tout le contenu du disque sur un disque externe dans l'espoir d'une solution.Ah non mais moi tout est encrypté, c'est arrivé d'un coup en pleine après midi personne ne parlait encore de l'attaque... je vais rien supprimer je garde tout et j'attend une solution pour décrypter les fichiers

L'attaque a commencé chez moi le 22 février vers midi.

Moi le 21 février...J'ai fait la même chose. Copie de tout le contenu du disque sur un disque externe dans l'espoir d'une solution.

L'attaque a commencé chez moi le 22 février vers midi.

bonjour à tous,

plus d'une semaine apres le début de l’attaque, voici ou j'en suis:

- AS602T: NAS pas touché, et sauvegarde sur l'USB frontale (avec un vieux WD 3 To) de tous les fichiers, puis vérif qu'il n'y ai aucun truc vérolé ... ok, donc création nouveau nom d'admin, pass super blindé, reboot sur le nouveau nom, désactivation admin et guest, changement port Http et Https, plus aucun accès web, ni SFTF ni SSH ... accessoirement, apres redémarrage, la version du vieux NAS est passé à 3.5.9 RR23 !

- AS5002T: j'avais arrêté en cata le 24, puis extrait les fichiers sains d'un des 2 HDD sur un PC grace a Linux Reader vers un NAS perso sous OMV5: ceux de A à C étant corrompus, j'ai transféré ceux de D à Z, cela m'a pris presque 8 jours car je comparais par rapport à une autre sauvegarde, je peux dire que cela a été long et ch**** pour pas se planter !

je n'ai re lancer le 5002 que ce midi, ayant attendu d'avoir qlq chose de fiable, ce qui a l'air d’être le cas maintenant: au demmarage, mse à jour d'une version 4.0.4 RR23, puis réinitialisation, nouveau nom à la place d'admin, pass super blindé, changement port Http et Https, etc ... et depuis plusieurs heures, le système synchronise les 2 HDD en Raid1, donc "wait and see"

a partir de demain, cela sera copie des fichiers du NAS OMV5 vers le 5002, encore pas mal de temps a patienter avant de retrouver pleinement nos datas ...

Dominique

plus d'une semaine apres le début de l’attaque, voici ou j'en suis:

- AS602T: NAS pas touché, et sauvegarde sur l'USB frontale (avec un vieux WD 3 To) de tous les fichiers, puis vérif qu'il n'y ai aucun truc vérolé ... ok, donc création nouveau nom d'admin, pass super blindé, reboot sur le nouveau nom, désactivation admin et guest, changement port Http et Https, plus aucun accès web, ni SFTF ni SSH ... accessoirement, apres redémarrage, la version du vieux NAS est passé à 3.5.9 RR23 !

- AS5002T: j'avais arrêté en cata le 24, puis extrait les fichiers sains d'un des 2 HDD sur un PC grace a Linux Reader vers un NAS perso sous OMV5: ceux de A à C étant corrompus, j'ai transféré ceux de D à Z, cela m'a pris presque 8 jours car je comparais par rapport à une autre sauvegarde, je peux dire que cela a été long et ch**** pour pas se planter !

je n'ai re lancer le 5002 que ce midi, ayant attendu d'avoir qlq chose de fiable, ce qui a l'air d’être le cas maintenant: au demmarage, mse à jour d'une version 4.0.4 RR23, puis réinitialisation, nouveau nom à la place d'admin, pass super blindé, changement port Http et Https, etc ... et depuis plusieurs heures, le système synchronise les 2 HDD en Raid1, donc "wait and see"

a partir de demain, cela sera copie des fichiers du NAS OMV5 vers le 5002, encore pas mal de temps a patienter avant de retrouver pleinement nos datas ...

Dominique

Bonjour à tous,

Pour ma part j'ai pas été touché sur mon NAS, mais un collègue sa été le cas.

Le point déterminant était que j'ai pas mis de blocage de Pays par rapport au miens, donc je suppose que c'est ce changement qui à permis de protéger mon NAS. (Je penses que le serveur de contrôle ou le robot venait d'un Pays que j'ai bloqué)

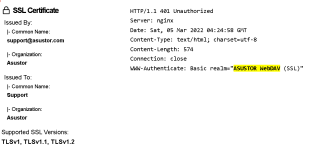

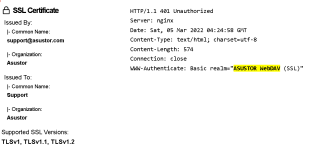

Ensuite j'utilise pas directement l'exposition du port 80, 443, 8000 et 8001 car le NAS doit avoir une spécificité uniquement qui permettra à attaquant de les utiliser. (DORKS en autre)

J'utilise un Conteneur Nginx Reverse Proxy qui lui se chargera de faire les redirections vers le NAS, ce qui évite à un robot de tombé sur mon NAS car il a pas le même type de signature au niveau requête. (J'utilise donc un domaine chez NO-IP et un certificat Let's encrypt)

Je penses sincèrement qu'on devrait jamais utiliser le service Apache et PHP7 du NAS mais utiliser un conteneur dans le but d'isoler le NAS et l'applicatif. (Tu fais un user qui à accès à rien et tu lances le conteneur avec ce droit ce qui limite grandement la surface d'attaque)

L'avantage s'est que tu peux accéder depuis l'extérieur au panel NAS et lorsqu'on analyse la requête on obtient pas le résultat du service Apache/PHP7 ce qui est peut être une des sources qui permet de trouver le serveur.

En utilisant le site Shodia.io et en tapant ASUSTOR, on voit clairement une signature type qui est peut être le vecteur d'attaque.

Pour ma part j'ai pas été touché sur mon NAS, mais un collègue sa été le cas.

Le point déterminant était que j'ai pas mis de blocage de Pays par rapport au miens, donc je suppose que c'est ce changement qui à permis de protéger mon NAS. (Je penses que le serveur de contrôle ou le robot venait d'un Pays que j'ai bloqué)

Ensuite j'utilise pas directement l'exposition du port 80, 443, 8000 et 8001 car le NAS doit avoir une spécificité uniquement qui permettra à attaquant de les utiliser. (DORKS en autre)

J'utilise un Conteneur Nginx Reverse Proxy qui lui se chargera de faire les redirections vers le NAS, ce qui évite à un robot de tombé sur mon NAS car il a pas le même type de signature au niveau requête. (J'utilise donc un domaine chez NO-IP et un certificat Let's encrypt)

Je penses sincèrement qu'on devrait jamais utiliser le service Apache et PHP7 du NAS mais utiliser un conteneur dans le but d'isoler le NAS et l'applicatif. (Tu fais un user qui à accès à rien et tu lances le conteneur avec ce droit ce qui limite grandement la surface d'attaque)

L'avantage s'est que tu peux accéder depuis l'extérieur au panel NAS et lorsqu'on analyse la requête on obtient pas le résultat du service Apache/PHP7 ce qui est peut être une des sources qui permet de trouver le serveur.

En utilisant le site Shodia.io et en tapant ASUSTOR, on voit clairement une signature type qui est peut être le vecteur d'attaque.

HTTP/1.1 401 Unauthorized

Server: nginx

Date: Sun, 06 Mar 2022 15:53:02 GMT

Content-Type: text/html; charset=utf-8

Content-Length: 590

Connection: close

WWW-Authenticate: Basic realm="ASUSTOR WebDAV

----------------------

HTTP/1.1 200 OK

Cache-Control: no-cache,no-store,max-age=0,must-revalidate

Content-Length: 27331

Content-Type: text/html; charset=utf-8;charset=utf-8

os-name-ver: NAS-ASUSTOR-4.0.4.RR23

reason: OK

server: GstpServer/11.10.0.6 (NAS-ASUSTOR-4.0.4.RR23)

Dernière édition: