C'est surtout le "ça" que je voulais que tu explicites une nouvelle fois ^^ça ne fonctionne pas

Synology Accéder au sous domaine en local

- Auteur du sujet xavax

- Date de début

Vous utilisez un navigateur obsolète. Il se peut qu'il n'affiche pas correctement ce site ou d'autres.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Bonjour Xavax,

Tu ne peux théoriquement pas utiliser le même port pour entrer et sortir de ton réseau simultanément.

Ta freebox fait-elle du nat-hairpinning ? C'est l'option 1

Tu peux aussi essayer faire dire au serveur DNS distribué par ton DHCP local que sousdomaine.mondomaine.me pointe sur l'ip privée de ton serveur. C'est l'option 2

Tu peux aussi renseigner ton fichier hosts (sous windows : C:\Windows\System32\drivers\etc (afficher tout les fichiers, notepad en admin), sous linux /etc/hosts). Tu seras ennuyé pour une connexion depuis l'extérieur, mais en interne ou via un VPN, ça passera. C'est l'option 3

Tiki_

Bonjour Xavax,

En fait, tu sembles avoir déjà résolu une partie du problème. Il te reste que via une connexion VPN par la 4G Sosh, tu n'accèdes pas à ton serveur.

Le pingues tu ? Que te donne un traceroute vers ton serveur quand tu es connecté au VPN ?

Tiki_

Tu ne peux théoriquement pas utiliser le même port pour entrer et sortir de ton réseau simultanément.

Ta freebox fait-elle du nat-hairpinning ? C'est l'option 1

Tu peux aussi essayer faire dire au serveur DNS distribué par ton DHCP local que sousdomaine.mondomaine.me pointe sur l'ip privée de ton serveur. C'est l'option 2

Tu peux aussi renseigner ton fichier hosts (sous windows : C:\Windows\System32\drivers\etc (afficher tout les fichiers, notepad en admin), sous linux /etc/hosts). Tu seras ennuyé pour une connexion depuis l'extérieur, mais en interne ou via un VPN, ça passera. C'est l'option 3

Tiki_

Message automatiquement fusionné :

Bonjour Xavax,

En fait, tu sembles avoir déjà résolu une partie du problème. Il te reste que via une connexion VPN par la 4G Sosh, tu n'accèdes pas à ton serveur.

Le pingues tu ? Que te donne un traceroute vers ton serveur quand tu es connecté au VPN ?

Tiki_

Dernière édition:

@Tiki_ Il utilise ton option 2, avec Adguard Home, qui permet de faire de la réécriture de DNS.

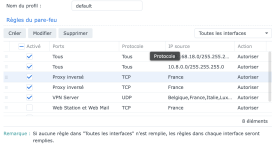

@xavax : tu pourrais remettre une capture de tes règles actuelle de pare-feu ?

Il faudrait aussi que tu arrives à déterminer l'adresse IP que tu as quand tu es connecté au VPN.

Poste aussi une capture de la configuration de VPN Server (OpenVPN )

)

Autre chose, tu fais ces tests à partir de quoi comme périphérique ? Smartphone ? Ordi ? Connecté au wifi de ta box ? Ou bien via de la 4G ?

Enfin, tu confirmes qu'en local (LAN), sans passer par le VPN, ton domaine est bien accessible ?

PS : avec le reverse proxy, tu peux définir des restrictions d'accès sur un domaine, par exemple limité l'accès dsm.ndd.tdl aux seules IP LAN et VPN ?

@xavax : tu pourrais remettre une capture de tes règles actuelle de pare-feu ?

Il faudrait aussi que tu arrives à déterminer l'adresse IP que tu as quand tu es connecté au VPN.

Poste aussi une capture de la configuration de VPN Server (OpenVPN

Autre chose, tu fais ces tests à partir de quoi comme périphérique ? Smartphone ? Ordi ? Connecté au wifi de ta box ? Ou bien via de la 4G ?

Enfin, tu confirmes qu'en local (LAN), sans passer par le VPN, ton domaine est bien accessible ?

PS : avec le reverse proxy, tu peux définir des restrictions d'accès sur un domaine, par exemple limité l'accès dsm.ndd.tdl aux seules IP LAN et VPN ?

Voici les règles du pare-feu actuelle.

J’ai fait des tests depuis iOS.

Et la semaine dernière j’avais aussi essayé depuis un mac avec le VPN activé

Je ferai des tests la semaine prochaine lorsque je serai rentré

Depuis iOS pas moyen d’éditer le fichier OpenVPN pour tester

Ça ne peut pas être une histoire d’ipV6 ?

J’ai fait des tests depuis iOS.

Et la semaine dernière j’avais aussi essayé depuis un mac avec le VPN activé

Je ferai des tests la semaine prochaine lorsque je serai rentré

Depuis iOS pas moyen d’éditer le fichier OpenVPN pour tester

Ça ne peut pas être une histoire d’ipV6 ?

Pour l'IPv6, je ne pense pas.J’ai fait des tests depuis iOS.

Et la semaine dernière j’avais aussi essayé depuis un mac avec le VPN activé

Je ferai des tests la semaine prochaine lorsque je serai rentré

Depuis iOS pas moyen d’éditer le fichier OpenVPN pour tester

Ça ne peut pas être une histoire d’ipV6 ?

Mon routeur possède une IPv6 puisqu'il fait relais pour mon LAN après la freebox Pop qui elle aussi a une IPv6.

Le nom de domaine que j'utilise est un synology et pointe sur les deux types d'IP. C'est ce ndd que j'utilise pour accéder au serveur VPN.

Pour OpenVPN, il faut en effet éditer sur un ordinateur le fichier .ovpn et l'envoyer sur l'iphone... c'est ce que je dois faire moi aussi.

Il faut ajouter une ligne à la fin pour iOS :

CSS:

setenv CLIENT_CERT 0Sinon, pourrais-tu faire deux captures correspondant à tes deux lignes reverse proxy du pare-feu ? Je ne saisi toujours pas ce que tu y a mis

Pour les autres règles, c'est OK de mon point de vue.

Pour le VPN OpenVPN, il me semble que la compression peut poser des soucis de sécurité, et qu'il faut la désactiver.

À quoi servent les deux options cochées :

- vérifier la clé d'authentification TLS ?

- Vérifier le CN du serveur ?

Je n'ai pas ces options dans le VPN Server Plus de mon RT...

PS : avec iOS, as-tu activé le relais privé ? Si oui, désactive-le pour voir. Si non, ne tient pas compte de ce PS.

À propos du relais privé iCloud

Découvrez comment le relais privé iCloud, disponible avec tout abonnement à iCloud+, permet de protéger votre vie privée lorsque vous naviguez sur le Web dans Safari.

support.apple.com

Activer le relais privé iCloud sur l’iPhone

Sur l’iPhone, utilisez le relais privé iCloud pour masquer votre adresse IP et vos activités de navigation aux fournisseurs de réseaux et aux sites web.

support.apple.com

Retour de vacances.....

Hier sur mon reseau local, sans VPN, pas moyen d'acceder à jellyfin depuis l'adresse exterieure.... Incompréhensible car ca fonctionnait avant de partir en vacances....

Relais prové est désactivé.

Test effectué sur mon mac et sur IOS

Concernant le VPN, je n'ai pas cette ligne dans mon fichier openVPN

et ca fonctionne. Je dois l'ajouter tout en bas du fichier ?

L'adresse avec le port dans le fichier openVPN j'ai mis mon nome de domaine synology.

Tu le paramètres ou ca ? Moi aussi dans ma config j'ai une freebox (V6) et un routeur unifi déclaré en DMZ dans la freebox.

Pour le parefeu et le reverse proxy j'ai mis ceci :

Il y en a 2 car j'en ai fait un second pour acceder a DSM ponctuellement. Ca me permet d'y acceder ans VPN et de pouvoir desactiver cette regle qd j'en ai pas besoins.

la regle C'est reverse proxy avec le port 8690 par exemple autorisé en France

Hier sur mon reseau local, sans VPN, pas moyen d'acceder à jellyfin depuis l'adresse exterieure.... Incompréhensible car ca fonctionnait avant de partir en vacances....

Relais prové est désactivé.

Test effectué sur mon mac et sur IOS

Concernant le VPN, je n'ai pas cette ligne dans mon fichier openVPN

Code:

setenv CLIENT_CERT 0L'adresse avec le port dans le fichier openVPN j'ai mis mon nome de domaine synology.

Le nom de domaine que j'utilise est un synology et pointe sur les deux types d'IP.

Tu le paramètres ou ca ? Moi aussi dans ma config j'ai une freebox (V6) et un routeur unifi déclaré en DMZ dans la freebox.

Pour le parefeu et le reverse proxy j'ai mis ceci :

Il y en a 2 car j'en ai fait un second pour acceder a DSM ponctuellement. Ca me permet d'y acceder ans VPN et de pouvoir desactiver cette regle qd j'en ai pas besoins.

la regle C'est reverse proxy avec le port 8690 par exemple autorisé en France

J'ai désactivé la compression, pour le reste j'ai mis ca mais ca y était pas defaut il me semble. Je ne sais pas s'il faut l'enlever ou le laisser.Pour le VPN OpenVPN, il me semble que la compression peut poser des soucis de sécurité, et qu'il faut la désactiver.

À quoi servent les deux options cochées :

- vérifier la clé d'authentification TLS ?

- Vérifier le CN du serveur ?

Je n'ai pas ces options dans le VPN Server Plus de mon RT...