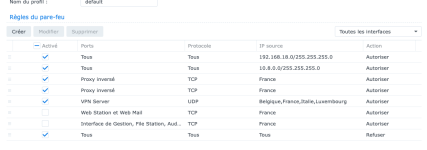

Bonjour, après avoir mis en place un reverse proxy, reglé le parefeu, je suis confronté a un autre problème.

Je n'arrive pas a me connecter à jellyfin via le sous domaine en local ou via le VPN...

J'ai une freebox V6, un routeur unifi en DMZ dans la freebox.

J'ai désactive le parefeu epour tester, ca ne change rien.

Ce qui est étrange c'est qu'il me semble que ca fonctionnait il y a 2 jours....

Merci pour votre aide

Je n'arrive pas a me connecter à jellyfin via le sous domaine en local ou via le VPN...

J'ai une freebox V6, un routeur unifi en DMZ dans la freebox.

J'ai désactive le parefeu epour tester, ca ne change rien.

Ce qui est étrange c'est qu'il me semble que ca fonctionnait il y a 2 jours....

Merci pour votre aide