UGREEN DH4300 Configurer le pare-feu

- Auteur du sujet Xavier95

- Date de début

Vous utilisez un navigateur obsolète. Il se peut qu'il n'affiche pas correctement ce site ou d'autres.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Bonjour

Pour répondre à ta question, il faut savoir que tu es l’un des rares ici à utiliser le modèle DH4300 (4 baies ARM). Pour mémoire, toute la série DH repose sur une architecture ARM, contrairement aux modèles DX qui sont en x86.

J’ai rédigé un retour d’expérience complet pour le modèle DH2300 (2 baies, ARM, RAM 4). Tu peux le consulter ici : CLIC

Il n’existe pas encore de retex pour le modèle 4 baies, donc si tu as l’occasion de partager ton avis utilisateur, ce serait vraiment un plus pour la communauté.

Concernant ta question sur le pare-feu?

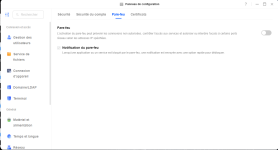

Par défaut, le pare-feu de UGOS est désactivé (curseur grisé). Tu peux le trouver ici :

///Panneau de configuration puis

Sécurité

Sécurité du compte

Pare-feu

Certificats

A SAVOIR:

Le NAS n’est pas exposé à Internet par défaut! UGREEN part du principe que le NAS est derrière une box ou un routeur, qu’aucun port n’est ouvert automatiquement et donc que le LAN est considéré comme zone de confiance. Tant que l’utilisateur n’ouvre pas de ports sur sa box, le NAS n’est pas accessible depuis l’extérieur. Donc pas de risque immédiat, même avec pare‑feu en position OFF!

Une fois activé, tu pourras créer des règles d’autorisation ou de blocage selon tes besoins… il y a donc pleins de règles possibles en fonction du besoin utilisateur et pour finir mes règles ne seront surement pas les tiennes!

Tu dois réfléchir aux conséquences de l'exposition du NAS au NET! et définir une feuille de route! puis définir des règles de base pour sécuriser ton NAS sans le bloquer! EN CLAIR : avant d’ouvrir ton NAS au monde, tu dois savoir ce que tu fais!!!

Te conseille de consulter simplement le Centre de connaissances! c'est par ici

La section Pare-feu est ici :

GAFFE!!!

N’expose jamais l’interface d’administration sur Internet sans VPN!!! UGREEN recommande l’usage de Tailscale pour un accès distant sécurisé. Garde toujours une règle qui autorise l'accès à ton réseau local, sinon tu risques de te bloquer toi-même et cela est déjà arrivé à un membre!

Tu peux visionner la vidéo (en anglais) officielle UGREEN qui montre Tailscale comme méthode recommandée

Vidéo officielle : “UGREEN NASync Tutorial Series – How to Set Up Tailscale on UGREEN NAS for Remote Access”

Le lien est ici :

Si UGREEN met en avant une méthode dans ses contenus officiels, c’est implicitement une recommandation.

Avant de te lancer, réfléchis à : si ton NAS doit être accessible depuis Internet ou non, quels services doivent être ouverts, quelles IP doivent être autorisées, comment éviter de te bloquer toi-même.

Faut-il un VPN avant d’activer le pare-feu ? NON, tu peux activer le pare‑feu sans VPN, aucun problème. Si tu veux accéder à ton NAS depuis Internet, alors un VPN devient indispensable. UGREEN met en avant Tailscale, car il ne nécessite aucune ouverture de ports et sécurise totalement l’accès distant.

UGREEN recommande Tailscale pour l’accès distant sécurisé, mais attention : il n’est pas intégré nativement dans UGOS. Il faut l’installer via Docker!

Hors sujet: l’app UGREEN permet d’accéder à tes fichiers à distance, de gérer ton NAS, de consulter tes photos, vidéos, documents Par contre tu dois utiliser UgreenLink (leur système de tunnel sécurisé) !!!Accès au NAS depuis l’extérieur sans VPN, uniquement avec l’app UGREEN.

Pour répondre à ta question, il faut savoir que tu es l’un des rares ici à utiliser le modèle DH4300 (4 baies ARM). Pour mémoire, toute la série DH repose sur une architecture ARM, contrairement aux modèles DX qui sont en x86.

J’ai rédigé un retour d’expérience complet pour le modèle DH2300 (2 baies, ARM, RAM 4). Tu peux le consulter ici : CLIC

Il n’existe pas encore de retex pour le modèle 4 baies, donc si tu as l’occasion de partager ton avis utilisateur, ce serait vraiment un plus pour la communauté.

Concernant ta question sur le pare-feu?

Par défaut, le pare-feu de UGOS est désactivé (curseur grisé). Tu peux le trouver ici :

///Panneau de configuration puis

Sécurité

Sécurité du compte

Pare-feu

Certificats

A SAVOIR:

Le NAS n’est pas exposé à Internet par défaut! UGREEN part du principe que le NAS est derrière une box ou un routeur, qu’aucun port n’est ouvert automatiquement et donc que le LAN est considéré comme zone de confiance. Tant que l’utilisateur n’ouvre pas de ports sur sa box, le NAS n’est pas accessible depuis l’extérieur. Donc pas de risque immédiat, même avec pare‑feu en position OFF!

Une fois activé, tu pourras créer des règles d’autorisation ou de blocage selon tes besoins… il y a donc pleins de règles possibles en fonction du besoin utilisateur et pour finir mes règles ne seront surement pas les tiennes!

Tu dois réfléchir aux conséquences de l'exposition du NAS au NET! et définir une feuille de route! puis définir des règles de base pour sécuriser ton NAS sans le bloquer! EN CLAIR : avant d’ouvrir ton NAS au monde, tu dois savoir ce que tu fais!!!

Te conseille de consulter simplement le Centre de connaissances! c'est par ici

La section Pare-feu est ici :

GAFFE!!!

N’expose jamais l’interface d’administration sur Internet sans VPN!!! UGREEN recommande l’usage de Tailscale pour un accès distant sécurisé. Garde toujours une règle qui autorise l'accès à ton réseau local, sinon tu risques de te bloquer toi-même et cela est déjà arrivé à un membre!

Tu peux visionner la vidéo (en anglais) officielle UGREEN qui montre Tailscale comme méthode recommandée

Vidéo officielle : “UGREEN NASync Tutorial Series – How to Set Up Tailscale on UGREEN NAS for Remote Access”

Le lien est ici :

Si UGREEN met en avant une méthode dans ses contenus officiels, c’est implicitement une recommandation.

Avant de te lancer, réfléchis à : si ton NAS doit être accessible depuis Internet ou non, quels services doivent être ouverts, quelles IP doivent être autorisées, comment éviter de te bloquer toi-même.

Faut-il un VPN avant d’activer le pare-feu ? NON, tu peux activer le pare‑feu sans VPN, aucun problème. Si tu veux accéder à ton NAS depuis Internet, alors un VPN devient indispensable. UGREEN met en avant Tailscale, car il ne nécessite aucune ouverture de ports et sécurise totalement l’accès distant.

UGREEN recommande Tailscale pour l’accès distant sécurisé, mais attention : il n’est pas intégré nativement dans UGOS. Il faut l’installer via Docker!

Hors sujet: l’app UGREEN permet d’accéder à tes fichiers à distance, de gérer ton NAS, de consulter tes photos, vidéos, documents Par contre tu dois utiliser UgreenLink (leur système de tunnel sécurisé) !!!Accès au NAS depuis l’extérieur sans VPN, uniquement avec l’app UGREEN.

Pièces jointes

Dernière édition:

Salut !

Pour ma part j'ai fait une solution simple

NAS accessible via le net depuis un lien de redirection vers le lien Ugreen ( plus simple pour moi )

J'ai configurer le par-feu du NAS de cette façon :

J'ai bloquer tous les Pays sauf le France ( ce qui limite déjà 98% des attaques ) et j'ai autoriser seulement mon réseau local.

Rien de compliquer si tu souhaite un accès simple et un minimum " sécuriser ".

Pour ma part j'ai fait une solution simple

NAS accessible via le net depuis un lien de redirection vers le lien Ugreen ( plus simple pour moi )

J'ai configurer le par-feu du NAS de cette façon :

J'ai bloquer tous les Pays sauf le France ( ce qui limite déjà 98% des attaques ) et j'ai autoriser seulement mon réseau local.

Rien de compliquer si tu souhaite un accès simple et un minimum " sécuriser ".

Bonjour,J'ai bloquer tous les Pays sauf le France ( ce qui limite déjà 98% des attaques )

Est-ce que cela est vraiment utile ? Je ne m’y connais pas beaucoup en sécurité, mais je me dis que le pirate qui veut attaquer des NAS en France aura commencé par configurer son VPN en conséquence, non ?

Bonjour,

Est-ce que cela est vraiment utile ? Je ne m’y connais pas beaucoup en sécurité, mais je me dis que le pirate qui veut attaquer des NAS en France aura commencé par configurer son VPN en conséquence, non ?

Il y a des bots partout sur la planète, surtout dans des pays comme les États-Unis, la Russie, la Chine, etc. Pour éviter que ces bots tentent des connexions sur mon NAS, je bloque les adresses IP suspectes.

Un pirate qui veut hacker un système ne le fait pas par hasard : soit il utilise des bots qui ont détecté des failles dans ton matériel, soit il dispose d’identifiants à tester sur des appareils, soit il te cible spécifiquement.

Rien ne te protège à 100 %, c’est impossible — tout est piratable. Mais si tu bloques déjà 90 % des attaques automatiques qui servent de détecteurs, tu peux déjà dormir sur tes deux oreilles.

C’est simple à mettre en place et ça te protège déjà contre beaucoup de menaces.

Mais ce que je comprends c'est que si le pirate/bot veut faire une action en France, j'imagine que la première chose qu'il fera c'est de configurer son VPN pour simuler une localisation en France, par conséquent, peu importe qu'il soit en Russie, en Afrique, aux USA, ... lorsqu'il va tenter de pirater un NAS en France, il sera vu comme étant localisé en France et le filtre du pare-feu concernant le lieu d'origine ne servira à rien. Où est-ce que mon raisonnement foire ?Il y a des bots partout sur la planète, surtout dans des pays comme les États-Unis, la Russie, la Chine, etc. Pour éviter que ces bots tentent des connexions sur mon NAS, je bloque les adresses IP suspectes.

Un pirate qui veut hacker un système ne le fait pas par hasard : soit il utilise des bots qui ont détecté des failles dans ton matériel, soit il dispose d’identifiants à tester sur des appareils, soit il te cible spécifiquement.

Rien ne te protège à 100 %, c’est impossible — tout est piratable. Mais si tu bloques déjà 90 % des attaques automatiques qui servent de détecteurs, tu peux déjà dormir sur tes deux oreilles.

C’est simple à mettre en place et ça te protège déjà contre beaucoup de menaces.

" la première chose qu'il fera c'est de configurer son VPN pour simuler une localisation en France "

Non pas vraiment vue que ce sont des bots dans 99% des cas qui pré scan le net , donc l'humain n'auras pas l'information que le matériel est disponible au vue du blocage de l'IP qui dans 90% des cas ne viens pas de France mais de pays comme mentionner plus haut.

Mais une fois de plus ça filtre juste une grosse partie du net pas la totalité et tu ne pourras jamais bloquer la totalité de toutes façon.

Non pas vraiment vue que ce sont des bots dans 99% des cas qui pré scan le net , donc l'humain n'auras pas l'information que le matériel est disponible au vue du blocage de l'IP qui dans 90% des cas ne viens pas de France mais de pays comme mentionner plus haut.

Mais une fois de plus ça filtre juste une grosse partie du net pas la totalité et tu ne pourras jamais bloquer la totalité de toutes façon.