@Bambusa29

Avant de répondre à ton message précédent, j'ai réussi à trouver où ça bloquait

J'explique après, mais ça n'est en rien la méthode utilisée pour envoyer la clé publique sur le serveur.

Ton point 1 : nickel, j'ai fait pareil, si ce n'est avec mon script ^^

2) Je copie ma clé public généré coté serveur (je ne le fais pas avec ssh-copy) :

Bash:

nano /home/user/.ssh/authorized_keys

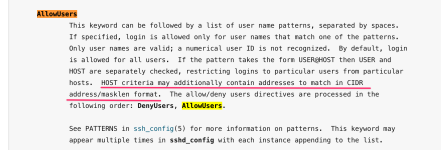

PS : je pense que ton problème vient de là !! Il faut que coté serveur le fichier porte ce nom là "authorized_keys"

Puis je fais un copier coller de la ligne contenant la clé publique.

Et bien, en fait ce que tu fais manuellement, la commande

ssh-copy-id le fait elle-même, elle ajoute la clé au fichier

/home/user/.ssh/authorized_keys ou crée le fichier (c'est une supposition) s'il n'existe pas.

3) Je met à jour la config ssh du serveur si besoin, je met à jour et je vérifie le port :

Code:

sudo systemctl reload ssh

sudo systemctl restart ssh

sudo systemctl status ssh

Ha merci pour ces commandes, moi j'utilisais celles-là, ne sachant pas trop laquelle fonctionne :

Bash:

systemctl reload ssh.service && /etc/init.d/ssh restart

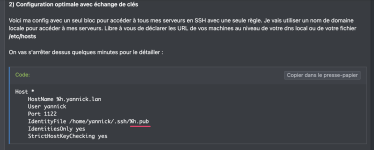

4) J'initialise la connexion pour l'enregistrer dans le fichier "known_hosts" :

Le renomme provisoirement mon fichier config et je tape les commandes suivantes.

Je réponds 'yes' pour enregistrer la clé serveur.

Bash:

mv /home/miles/.ssh/config /home/miles/.ssh/config.old

ssh user@invidious.domaine -p 1122

mv /home/miles/.ssh/config.old /home/miles/.ssh/config

Ha, merci pour cette méthode.

Mais en examinant ce qui a été ajouté dans le fichier known_hosts, je vois que ce qui est présent derrière

[nuc1.miles.lan]:1234 ssh-ed25519 est identique à ce que j'ai derrière l'adresse IP de ce nuc1.

Du coup, je pourrais lancer un script qui m'ajouterais automatiquement une ligne avec le nom de domaine .lan pour chaque adresse IP présente, moyennant le fait de valider que l'IP déjà présente corresponde bien au serveur du .lan donc le bon hash qui suit.

En ce qui me concerne c'est OK, puisque j'ai déjà accédé à tous mes serveurs en ssh.

Cependant, pour tout nouveau serveur, il faudra probablement faire ta manip, sinon je ne pourrai pas m'y connecter dessus.

Enfin, tous mes raccourcis dans iTerm2 sont à refaire XD ils utilisent l'adresse IP...

Il n'y a pas une méthode pour conserver l'accès via IP, tout en gardant celle via NDD ?