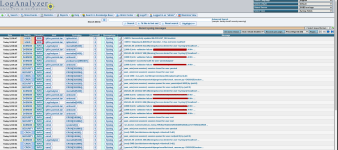

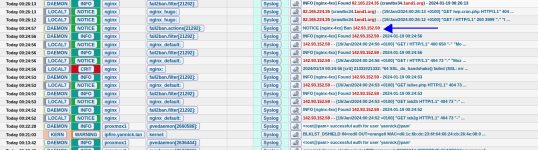

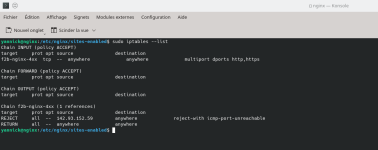

J'ai installé 'Graylog+Mongo+Opensearch' dans un conteneur pour centraliser tous les logs de mes machines et containeurs.

J'ai mis en place 4 ou 5 flux de log provenant de machines ou de conteneurs et je suis étonné de la Ram (6Go) consommé par cette solution !!

Utilisez vous un log manager avec une Web UI pour centraliser l'analyse de vos logs ?

Et si oui, lequel me conseillerez vous qui soit beaucoup plus léger que Graylog

J'ai mis en place 4 ou 5 flux de log provenant de machines ou de conteneurs et je suis étonné de la Ram (6Go) consommé par cette solution !!

Utilisez vous un log manager avec une Web UI pour centraliser l'analyse de vos logs ?

Et si oui, lequel me conseillerez vous qui soit beaucoup plus léger que Graylog