Bonjour,

SWAG tourne sur mon DS920+ (DSM 7), et fail2ban détecte bien lorsque la limite de tentatives de connexion a été atteinte :

sur le dashboard de swag, je vois bien l'adresse IP qui a été flaggé et "jailé", mais en pratique, je peux toujours me connecter.

sur le dashboard de swag, je vois bien l'adresse IP qui a été flaggé et "jailé", mais en pratique, je peux toujours me connecter.

Je viens demander de l'aide sur ce forum car après de multiples recherches en ligne, je n'ai pas trouvé de résultats concluants. Je suis tombé sur l'un des posts sur ce forum, où un modérateur (MilesTEG1) conseillait de demander directement dans cette partie du forum, dédié à Synology, raison pour laquelle je fais ce post ajd. N'hésitez pas à me rediriger si je poste au mauvais endroit.

Voici mon fichier `jail.local`:

Quelques précisions :

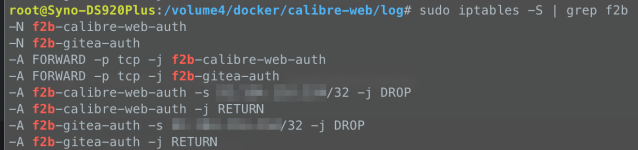

- Afin que mes services voient bien les véritables adresses IP et non pas les IP internes docker, j'ai dû exécuter 2 commandes iptables, comme expliqué dans ce guide.

- vous remarquerez que j'ai ajouté `chain = DOCKER-USER`, dans la config `[nginx-unauthorized]`, et la config `[jellyfin]`. C'est suite à ce commentaire que j'ai lu sur une issue github. Malheureusement, même suite à ça, le problème persiste.

Merci d'avance.

SWAG tourne sur mon DS920+ (DSM 7), et fail2ban détecte bien lorsque la limite de tentatives de connexion a été atteinte :

Je viens demander de l'aide sur ce forum car après de multiples recherches en ligne, je n'ai pas trouvé de résultats concluants. Je suis tombé sur l'un des posts sur ce forum, où un modérateur (MilesTEG1) conseillait de demander directement dans cette partie du forum, dédié à Synology, raison pour laquelle je fais ce post ajd. N'hésitez pas à me rediriger si je poste au mauvais endroit.

Voici mon fichier `jail.local`:

Code:

## Version 2022/08/20

[DEFAULT]

ignoreip = 10.0.0.0/8

192.168.0.0/16

172.27.0.0/12

127.0.0.1/8

banaction = iptables-allports

bantime = 60

findtime = 60

maxretry = 5

[ssh]

enabled = false

[nginx-http-auth]

enabled = true

filter = nginx-http-auth

port = http,https

logpath = /config/log/nginx/error.log

[nginx-badbots]

enabled = true

port = http,https

filter = nginx-badbots

logpath = /config/log/nginx/access.log

maxretry = 2

[nginx-botsearch]

enabled = true

port = http,https

filter = nginx-botsearch

logpath = /config/log/nginx/access.log

[nginx-deny]

enabled = true

port = http,https

filter = nginx-deny

logpath = /config/log/nginx/error.log

[nginx-unauthorized]

enabled = true

chain = DOCKER-USER

port = http,https

filter = nginx-unauthorized

logpath = /config/log/nginx/access.log

[jellyfin]

backend =

enabled = true

chain = DOCKER-USER

port = http, https

protocol = tcp

filter = jellyfin

logpath = /jellyfin/log/log_*.logQuelques précisions :

- Afin que mes services voient bien les véritables adresses IP et non pas les IP internes docker, j'ai dû exécuter 2 commandes iptables, comme expliqué dans ce guide.

- vous remarquerez que j'ai ajouté `chain = DOCKER-USER`, dans la config `[nginx-unauthorized]`, et la config `[jellyfin]`. C'est suite à ce commentaire que j'ai lu sur une issue github. Malheureusement, même suite à ça, le problème persiste.

Merci d'avance.