bonjour

je me fais juste le messager :

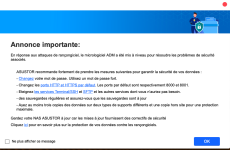

L'auteur de la dernière intervention à ce jour pretend avoir appliqué tous les conseils d'Asustor....Pas rassurant cette histoire ....

[edit .] Du coup, j'en profite pour rappeler la petite check-liste du moment :

- Firmware installé : 4.0.5.RTU2

- Ezconnect desactivé

- Port ADM changé

- Port ssh changé

- SSH désactivé

- user admin désactivé, et vous avez créé d'un autre compte de votre choix pour administrer le NAS

- Autoblacklist activé + settings "durs" => 3 fois en 10mn = 1 semaine de blocage + TOUS les protocoles checkés.

- Des sauvegardes , des sauvegardes, des sauvegardes...

je me fais juste le messager :

L'auteur de la dernière intervention à ce jour pretend avoir appliqué tous les conseils d'Asustor....Pas rassurant cette histoire ....

[edit .] Du coup, j'en profite pour rappeler la petite check-liste du moment :

- Firmware installé : 4.0.5.RTU2

- Ezconnect desactivé

- Port ADM changé

- Port ssh changé

- SSH désactivé

- user admin désactivé, et vous avez créé d'un autre compte de votre choix pour administrer le NAS

- Autoblacklist activé + settings "durs" => 3 fois en 10mn = 1 semaine de blocage + TOUS les protocoles checkés.

- Des sauvegardes , des sauvegardes, des sauvegardes...

Dernière édition: