Bonjour,

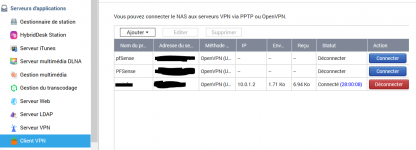

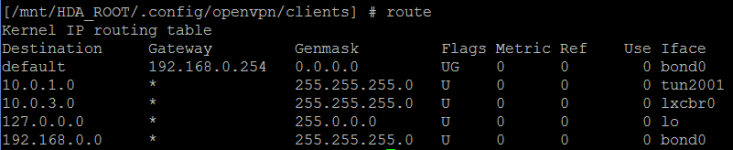

J'essaye en vain de configurer mon Client VPN depuis l'interface NAS ( un TS-251+), voilà j'ai configuré un serveur pfSense distant et je voudrais que mon NAS soit connecté en VPN dessus, j'ai donc créer le serveur VPN je l'ai testé en client sur mon PC et il fonctionne.

Je possède comme fichier de configuration un client.ovpn un fichier d'information client.p12 et un fichier de clé client.key, j'aimerais les intégrés au client VPN mais celui ci ne prend ni le .p12 ni le .key ni le .ovpn je suis donc un peu perdu... Car j'aimerais que celui apparaisse dans la lise des client VPN via l'interface de management...

Merci d'avance de votre, ou même de m'avoir lu

J'essaye en vain de configurer mon Client VPN depuis l'interface NAS ( un TS-251+), voilà j'ai configuré un serveur pfSense distant et je voudrais que mon NAS soit connecté en VPN dessus, j'ai donc créer le serveur VPN je l'ai testé en client sur mon PC et il fonctionne.

Je possède comme fichier de configuration un client.ovpn un fichier d'information client.p12 et un fichier de clé client.key, j'aimerais les intégrés au client VPN mais celui ci ne prend ni le .p12 ni le .key ni le .ovpn je suis donc un peu perdu... Car j'aimerais que celui apparaisse dans la lise des client VPN via l'interface de management...

Merci d'avance de votre, ou même de m'avoir lu