Comment faire pour sécuriser encore plus votre Turbo NAS?

Cette réponse s’applique à toutes les séries de NAS QNAP.

Réponse:

QNAP s'efforce de fournir aux utilisateurs de Turbo NAS l'environnement le plus sûr possible afin de pouvoir résister aux attaques de réseau présentes et futures. Pour maintenir un environnement sécurisé, nous recommandons également que nos utilisateurs suivent les instructions ci-dessous pour protéger leurs fichiers et leurs données.

Q : Comment puis-je améliorer la sécurité de mon Turbo NAS à l'aide des services fournis par QNAP ?

R : QNAP fournit beaucoup de services aidant à renforcer la sécurité du Turbo NAS. Voici sept réglages qui peuvent aider à créer un environnement plus sûr pour votre Turbo NAS.

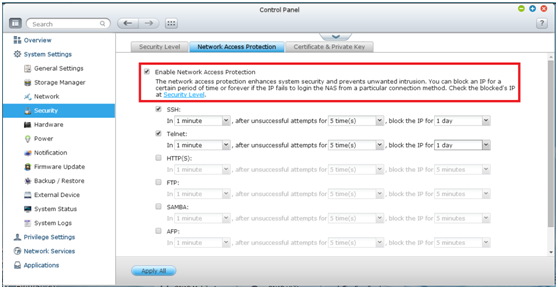

1. Activer la Protection d'accès réseau

L'activation de cette option permet de renforcer la sécurité de votre système et de bloquer les attaques répétées. Vous pouvez définir certaines conditions pour bloquer des adresses IP ou des protocoles de communication communs.

Étapes pour activer la Protection d'accès réseau : « Panneau de configuration » > « Paramètres système » > « Sécurité » > « Protection d'accès réseau » > Cliquez sur « Activer la Protection d'accès réseau »

la suite c'est par ici : https://www.qnap.com/i/fr/qa/con_show.php?op=showone&cid=238

Cette réponse s’applique à toutes les séries de NAS QNAP.

Réponse:

QNAP s'efforce de fournir aux utilisateurs de Turbo NAS l'environnement le plus sûr possible afin de pouvoir résister aux attaques de réseau présentes et futures. Pour maintenir un environnement sécurisé, nous recommandons également que nos utilisateurs suivent les instructions ci-dessous pour protéger leurs fichiers et leurs données.

Q : Comment puis-je améliorer la sécurité de mon Turbo NAS à l'aide des services fournis par QNAP ?

R : QNAP fournit beaucoup de services aidant à renforcer la sécurité du Turbo NAS. Voici sept réglages qui peuvent aider à créer un environnement plus sûr pour votre Turbo NAS.

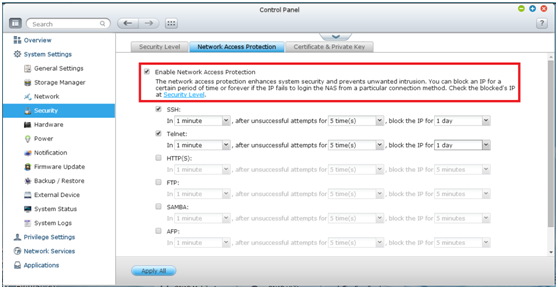

1. Activer la Protection d'accès réseau

L'activation de cette option permet de renforcer la sécurité de votre système et de bloquer les attaques répétées. Vous pouvez définir certaines conditions pour bloquer des adresses IP ou des protocoles de communication communs.

Étapes pour activer la Protection d'accès réseau : « Panneau de configuration » > « Paramètres système » > « Sécurité » > « Protection d'accès réseau » > Cliquez sur « Activer la Protection d'accès réseau »

la suite c'est par ici : https://www.qnap.com/i/fr/qa/con_show.php?op=showone&cid=238