Asustor Certificat Asustor et/ou Let's Encrypt ?

- Auteur du sujet CyTo

- Date de début

Vous utilisez un navigateur obsolète. Il se peut qu'il n'affiche pas correctement ce site ou d'autres.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Bonjour,

je te conseil de lire

safebrands.fr

safebrands.fr

je te conseil de lire

Protéger votre marque et votre IP - BrandShelter™

Protèger votre marque avec des solutions puissantes et adaptées de BrandShelter. Profitez de services de protection à la pointe de l'industrie.

OK du coup let'en encrypt n'est pas très encourageant...Bonjour,

je te conseil de lire

Protéger votre marque et votre IP - BrandShelter™

Protèger votre marque avec des solutions puissantes et adaptées de BrandShelter. Profitez de services de protection à la pointe de l'industrie.safebrands.fr

OK dans ce cas pour Let's Encrypt plutôt que le certificat par défaut Asustor stp ?Moi j'utilise let's encrypt, largement suffisant pour se que je fais.

oui c'est ca. quand je vais voir le certificat, j'ai bien une certificat let's encrypt. tu te connectes par https://monnas.myasustor.com

et ca marche nickel

et ca marche nickel

Bonjour,

Le certificat Asustor peut apporter une faiblesse, un attaquant pourrais voir le nom de l'émetteur (ASUSTOR) et donc deviner le matériel avec les failles potentiel.

Ensuite j'ai mis un conteneur Reverse Proxy avec une IP sur le LAN physique et j'ai mis les ports ouverts sur celle-ci.

Ce qui veux dire que si on fait une requête sur mon IP https://<MONWAN>:<port> on tombe sur le reverse proxy.

Par contre si on utilise un domaine le reverse proxy fait bien son travail.

Le certificat Asustor peut apporter une faiblesse, un attaquant pourrais voir le nom de l'émetteur (ASUSTOR) et donc deviner le matériel avec les failles potentiel.

Ensuite j'ai mis un conteneur Reverse Proxy avec une IP sur le LAN physique et j'ai mis les ports ouverts sur celle-ci.

Ce qui veux dire que si on fait une requête sur mon IP https://<MONWAN>:<port> on tombe sur le reverse proxy.

Par contre si on utilise un domaine le reverse proxy fait bien son travail.

bonjour.Bonjour,

Le certificat Asustor peut apporter une faiblesse, un attaquant pourrais voir le nom de l'émetteur (ASUSTOR) et donc deviner le matériel avec les failles potentiel.

Ensuite j'ai mis un conteneur Reverse Proxy avec une IP sur le LAN physique et j'ai mis les ports ouverts sur celle-ci.

Ce qui veux dire que si on fait une requête sur mon IP https://<MONWAN>:<port> on tombe sur le reverse proxy.

Par contre si on utilise un domaine le reverse proxy fait bien son travail.

pour savoir que 'monnas.myasustor.com' contient du matériel asustor, j'ai pas besoin de regarder le certificat.. l'url suffit.

c'est pour ça que j'ai acheté un nom de domaine qui ne dévoile pas ce genre d'informations. Et accessoirement, j'utilise let's encrypt pour associer un certificat à ce nom de domaine.

Bonjour,

je te conseil de lire

Protéger votre marque et votre IP - BrandShelter™

Protèger votre marque avec des solutions puissantes et adaptées de BrandShelter. Profitez de services de protection à la pointe de l'industrie.safebrands.fr

Cet article écrit par un fournisseur payant de certificat SSL n'a a mes yeux aucune valeur, et de plus il date de 2017 ! Les choses ont bien bougé depuis !

Du coup, pour résumer, qu'est-il important de faire pour protéger son NAS hormis les préco. habituelles connues du type modif. de l'admin, changement de mot de passe admin, désactivation SFTP/SSH...

Faut-il :

Faut-il :

- Laisser par défaut le certificat ASUSTOR + URL ASUSTOR ?

- Prendre un certificat Let's Encrypt + URL ASUSTOR ?

- Prendre un certificat Let's Encrypt + nom de domaine privé (mais payant) ?

- Hormis l'accès depuis mon LAN et depuis les appli. ASUSTOR comme AiDATA, que faut il provolégier ?

Bonjour Difficile à dire tant qu'on ne sait pas exactement ce qui s'est passé.

Si on fait des hypothèses en lisant un peu les différents post, voila ma vision :

Si on fait des hypothèses en lisant un peu les différents post, voila ma vision :

- Les compte admin changés et avec mot de passe fort n'ont pas enrayé l'attaque. C'est en particulier mon cas, et dans le log que j'ai récupéré suite au redémarrage du NAS je ne constate aucune connexion entrante non désirée.

- J'ai constaté de nombreuses attaques sur SFTP et SSH, mais la aussi sans vision du compte et du mot de passe, toutes bloquées.

- Visiblement la majeur partie des personnes attaquées indique avoir utilisées ez-connect.

- Pour moi le certificat ne te protège pas. Un certificat valide qu'il soit let's encrypt ou autre va juste rendre la connexion plus simple vu de l'agresseur puisque le certificat est officiel.

- L'utilisation du domaine : Ce n'est qu'un raccourci vers ton IP. Donc première idée, si le DNS asustor a été piraté, ils ont récupéré toutes les IP des NAS ce qui permet de cibler. D'ailleurs bizarrement c'est ce qui a été le plus long à redémarrer, je dis ca je dis rien.

- Après même avec l'IP, si on a pas le compte utilisateur et le mot de passe qui va bien ca ne passe pas, et defender bloque les connexions. Pour ma part j'avais restreint pour autoriser uniquement l'europe et la liste noir auto était activée au max. Mais ca n'a pas permis d'éviter le problème.

- Donc je pencherai plutôt sur une vulnérabilité sur le NAS qui a été trouvée.

- Ceci dit ca doit être quelque chose d'assez "Générique". Je trouve bizarre que QNAP, Asustor, Terramaster aient été attaqués par le même ransomware. Je ne sais pas si ce sont les mêmes failles à chaque fois qui sont utilisées.

- ajouter la double authentification sur mon compte administrateur

- réduire au minimum mon exposition externe : on a pas besoin d'ouvrir ez-connect dans la plus part des cas. Il est arrêté par défaut.

- Et puis backup, backup, backup!!! il n'y a que ca qui protège réellement in finé. Même si c'est Ch...t de tout réinstaller

- Et désinstallation des applis AImaster et consœur qui ne me serve plus maintenant.

Bonjour,

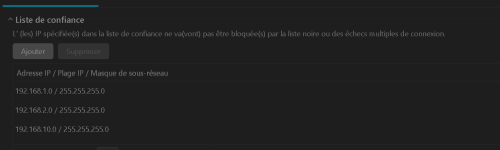

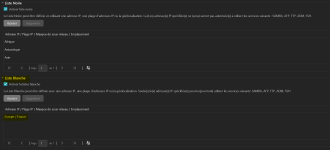

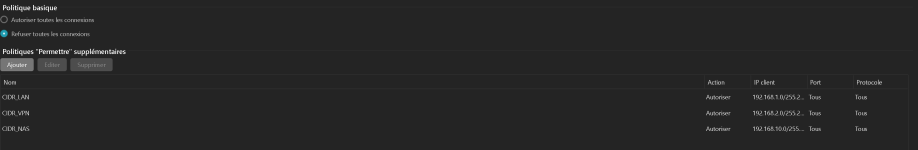

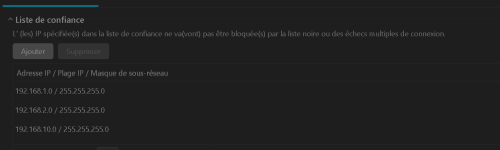

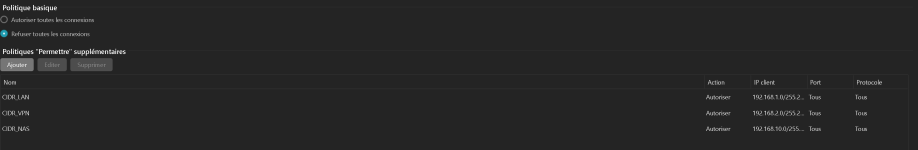

J'ai pour ma part fais ceci:

Dans l'image ci-dessus, j'ai pas mis de règle pour accéder depuis hors environnements Lan ou VPN suite au virus Deadbolt (Wireguard / VPN NAS) mais je mettrai que les ports que les conteneurs utilisent. (80 / 443 ne seront pas utilisé mais changer dans les conteneurs)

Sous le site Shodia.io (Mot clé: ASUSTOR_ADM , on peut facilement trouver tout les NAS ASUSTOR. (C'est qu'un exemple de ce qu'on peut faire avec un DORK)

, on peut facilement trouver tout les NAS ASUSTOR. (C'est qu'un exemple de ce qu'on peut faire avec un DORK)

Signature:

J'ai pour ma part fais ceci:

- Ne pas utiliser le protocole WEB du NAS ASUSTOR. (Apache et PHP)

- Un conteneur en Reverse Proxy qui n'affiche pas un retour ASUSTOR quand on analyse la requête. (Evite les bots qui utilise les failles si il trouve le terme ASUSTOR par exemple)

- Règle de Pare-feu Très restrictif.

- Cloisonnement des comptes. (Un administrateur avec identifiant ET mot de passe fort + Utilisateurs avec des droits restreint)

Dans l'image ci-dessus, j'ai pas mis de règle pour accéder depuis hors environnements Lan ou VPN suite au virus Deadbolt (Wireguard / VPN NAS) mais je mettrai que les ports que les conteneurs utilisent. (80 / 443 ne seront pas utilisé mais changer dans les conteneurs)

Sous le site Shodia.io (Mot clé: ASUSTOR_ADM

Signature:

mDNS:

services:

9/tcp workstation:

Name=*******-nas [******]

Address= *******

8000/tcp ASUSTOR_ADM:

httpport=8000

httpenabled=Yes

httpsport=8001

httpsenabled=Yes

model=AS-202TE

version=3.5.9.RR23

Bien sur que non.Bonjour

Le blocage par aires géographiques est-il fiable si les assaillants utilisent des vpn?

Bonjour Difficile à dire tant qu'on ne sait pas exactement ce qui s'est passé.

Si on fait des hypothèses en lisant un peu les différents post, voila ma vision :

bilan global, les seules actions que j'ai fait en plus des précos asustor:

- Les compte admin changés et avec mot de passe fort n'ont pas enrayé l'attaque. C'est en particulier mon cas, et dans le log que j'ai récupéré suite au redémarrage du NAS je ne constate aucune connexion entrante non désirée.

- J'ai constaté de nombreuses attaques sur SFTP et SSH, mais la aussi sans vision du compte et du mot de passe, toutes bloquées.

- Visiblement la majeur partie des personnes attaquées indique avoir utilisées ez-connect.

- Pour moi le certificat ne te protège pas. Un certificat valide qu'il soit let's encrypt ou autre va juste rendre la connexion plus simple vu de l'agresseur puisque le certificat est officiel.

- L'utilisation du domaine : Ce n'est qu'un raccourci vers ton IP. Donc première idée, si le DNS asustor a été piraté, ils ont récupéré toutes les IP des NAS ce qui permet de cibler. D'ailleurs bizarrement c'est ce qui a été le plus long à redémarrer, je dis ca je dis rien.

- Après même avec l'IP, si on a pas le compte utilisateur et le mot de passe qui va bien ca ne passe pas, et defender bloque les connexions. Pour ma part j'avais restreint pour autoriser uniquement l'europe et la liste noir auto était activée au max. Mais ca n'a pas permis d'éviter le problème.

- Donc je pencherai plutôt sur une vulnérabilité sur le NAS qui a été trouvée.

- Ceci dit ca doit être quelque chose d'assez "Générique". Je trouve bizarre que QNAP, Asustor, Terramaster aient été attaqués par le même ransomware. Je ne sais pas si ce sont les mêmes failles à chaque fois qui sont utilisées.

Voila, ca n'engage que moi

- ajouter la double authentification sur mon compte administrateur

- réduire au minimum mon exposition externe : on a pas besoin d'ouvrir ez-connect dans la plus part des cas. Il est arrêté par défaut.

- Et puis backup, backup, backup!!! il n'y a que ca qui protège réellement in finé. Même si c'est Ch...t de tout réinstaller

- Et désinstallation des applis AImaster et consœur qui ne me serve plus maintenant.

Perso j'avais même le 2FA pour mon compte admin et je me suis quand même fait niqué par le ransomware (bon, aucun dégât sur les données qui étaient sur le volume 2, que le système sur volume 1 qui s'est fait touché)

Par contre j'ai toujours des soucis pour générer les certificat let's encrypt, ils ne se mettent pas a jour automatiquement chez moi, actuellement, je suis toujours obligé de supprimer le certificat, redémarrer le NAS (Si je ne le fait pas j’obtiens un code erreur quand je tente d'en créer un nouveau) puis, après le redémarrage, créer un nouveau certificat. J'avais souvent un message me disant: "[Certificate Manager] Authentification for "My domain" failed". après discutions avec Asustor, au final :

Alors, effectivement je n'ai plus le message d'erreur mais les certificats ne se mettent toujours pas à jour, je dois supprimer et recréer le certificat tout les 3 mois... On me dit "Mais il faut réinstaller le NAS" bah ça fait déjà plusieurs fois qu'il à été réinstaller et même problème.Thank you for the update, our developer has found the issue and is working on resolving it.

We should have the fix ready by ADM 4.0.

C'est pas un reproche mais après tout ce temps, on a toujours pas réussi a trouver d’où viens ce problème de génération automatique de certificat et pourquoi ça m'arrive juste seulement à moi ^^. J'espère franchement que on va finir par trouver. La je vais attendre 3 mois pour voir si ça remarche (On sais jamais avec le ransomware ça à peut être pas aider)

Dernière édition: