Bonjour,

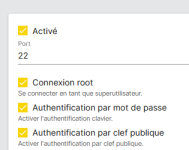

Je viens vers vous un peu désespéré. J'essaye de me connecter à mon NAS sous omv en ssh depuis l'extérieur de mon réseau local, en utilisant mon ip publique. Pour cela, j'ai attribué une IP fixe à mon serveur, puis j'ai ouvert le port 22 de mon routeur, en renvoyant le tout vers l'ip fixe de mon serveur.

Mais quand je tente de me connecter, "connexion timed out"...

J'utilise la commande "ssh root@xxx.xxx.xxx.xxx"

Est-ce que j'ai oublié une étape ? Franchement je suis un peu perdu..

Et du coup, pas de connexion ssh, pas de connexion à l'interface OMV, bref aucun accès...

Pour information je suis chez RED, je ne sais pas si c'est la raison du problème...

Je vous remercie d'avance pour votre aide !

Je viens vers vous un peu désespéré. J'essaye de me connecter à mon NAS sous omv en ssh depuis l'extérieur de mon réseau local, en utilisant mon ip publique. Pour cela, j'ai attribué une IP fixe à mon serveur, puis j'ai ouvert le port 22 de mon routeur, en renvoyant le tout vers l'ip fixe de mon serveur.

Mais quand je tente de me connecter, "connexion timed out"...

J'utilise la commande "ssh root@xxx.xxx.xxx.xxx"

Est-ce que j'ai oublié une étape ? Franchement je suis un peu perdu..

Et du coup, pas de connexion ssh, pas de connexion à l'interface OMV, bref aucun accès...

Pour information je suis chez RED, je ne sais pas si c'est la raison du problème...

Je vous remercie d'avance pour votre aide !

Dernière édition par un modérateur: