Bonjour à tous

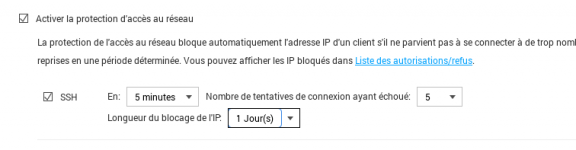

Après avoir faire un reset total de mon NAS (après le virus), je suis maintenant en train de paramétrer mon NAS pour le rendre le plus "safe" possible en suivant ce tuto

https://www.youtube.com/watch?v=hUxieCdHyVg&t=357s

Mais en regardant mon centre de notification de matin voila ce que j'observe

https://ibb.co/YB8DYVm

C'est quoi toutes ces tentatives de connexion avec plein d'IP différentes ? Quelqu'un qui cherche à rentrer dans mon NAS ?

Comment éviter ça ? :/

Bonne journée

Après avoir faire un reset total de mon NAS (après le virus), je suis maintenant en train de paramétrer mon NAS pour le rendre le plus "safe" possible en suivant ce tuto

https://www.youtube.com/watch?v=hUxieCdHyVg&t=357s

Mais en regardant mon centre de notification de matin voila ce que j'observe

https://ibb.co/YB8DYVm

C'est quoi toutes ces tentatives de connexion avec plein d'IP différentes ? Quelqu'un qui cherche à rentrer dans mon NAS ?

Comment éviter ça ? :/

Bonne journée