Bonjour,

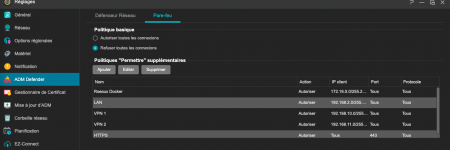

Je cherche à comprendre l'utilisation du Défenseur réseau et du Pare-feu, pour faire ce qui suit :

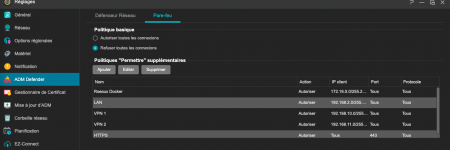

N'autoriser la connexion au NAS que depuis :

Mais pour de dernier, je ne peux pas ici restreindre aux seules IP FR le port 443...

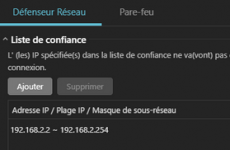

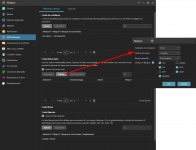

Dans la partie Défenseur réseau, j'ai configuré comme ça :

Je pense qu'ainsi j'ai fait les 3 points précédents...

Qu'en pensez-vous ?

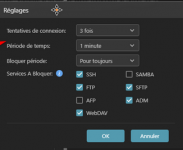

AU passage j'ai fait en sorte d'éviter de bannir les PC du réseau si jamais il y a des erreurs de saisies sur le MDP.

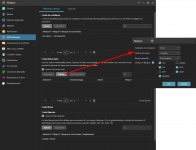

PS : je précise que j'ai activé le SSH sur un port personnalisé, j'en ai besoin pour accéder au NAS pour faire des docker compose, ou en cas de pépins (ça m'a sauvé une fois sur mon vieux Syno).

@Dami1 @EVOTk @FX Cachem

Je cherche à comprendre l'utilisation du Défenseur réseau et du Pare-feu, pour faire ce qui suit :

N'autoriser la connexion au NAS que depuis :

- les IP LAN ;

- les IP VPN (de mon routeur Synology) qui sont en 192.168.10.x et en 192.168.11.x ;

- les IP FR uniquement.

Mais pour de dernier, je ne peux pas ici restreindre aux seules IP FR le port 443...

Dans la partie Défenseur réseau, j'ai configuré comme ça :

Je pense qu'ainsi j'ai fait les 3 points précédents...

Qu'en pensez-vous ?

AU passage j'ai fait en sorte d'éviter de bannir les PC du réseau si jamais il y a des erreurs de saisies sur le MDP.

PS : je précise que j'ai activé le SSH sur un port personnalisé, j'en ai besoin pour accéder au NAS pour faire des docker compose, ou en cas de pépins (ça m'a sauvé une fois sur mon vieux Syno).

@Dami1 @EVOTk @FX Cachem