Bonjour,

J'étais pas très inspiré sur le titre désolé. Je viens de compléter mon réseau suite au passage du père Noël et jusque la j'utilisais pas la ségrégation donc je n'avais pas de problème, je me suis lancé dans la création de vlan et je rencontre plusieurs problèmes. J'expose ici tout mon réseau local pour être aidé et peut-être que ça en aidera d'autres.

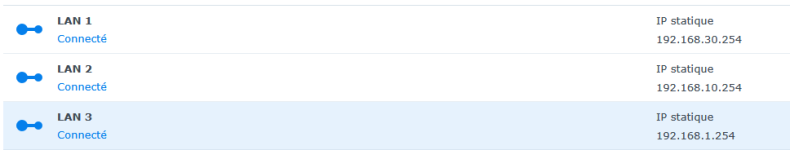

Le réseau physique :

les réseaux sont les suivants :

seul le vlan 1 na pas l'isolement de réseau coché.

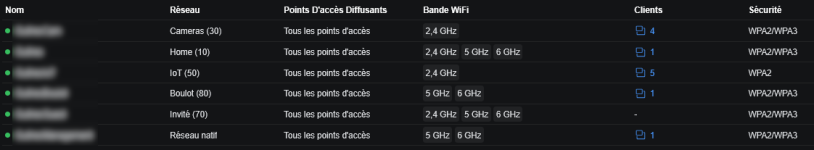

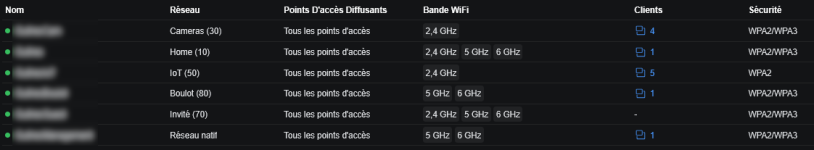

les wifi :

NAS :

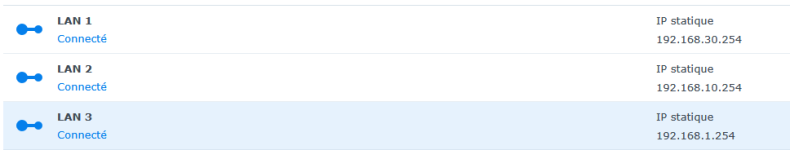

Le lan 1 est tagué VLAN ID : 30 sans passerelle et sans DNS

Le lan 2 est tagué VLAN ID : 10 sans passerelle et sans DNS

Le lan 3 n'est pas tagué et a une passerelle et un DNS

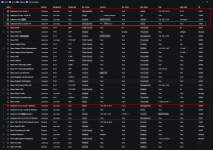

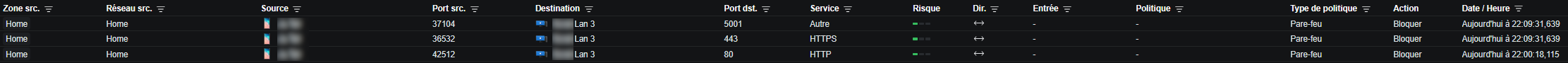

J'ai plusieurs règles sur le routeur :

- Accès du NAS depuis l’extérieur (redirection de port sur 443 sur le NAS) + Autorisation (par-feu) d'un NAS distant sur 2 ports spécifiques

- Résolution de nom (enregistrement DNS *.domaine redirigé vers le NAS) utilisé pour le reverse proxy du NAS

- Autorisation (par-feu) d'une vm virtuelle Home-Assistant sur le vlan de management (VLAN 1)

- Autorisation (par-feu) de la vm home-assistant sur le vlan IoT

J'ai crée les quelques zones dans la partie sécurité et je n'arrive pas a ajouter les règles suivantes :

- Autoriser le NAS (192.168.1.254 vlan 1) sur le vlan 10 (home)

j'ai testé en créant les règles dans les deux sens (malgré la création automatique des règles de retour).

Je vois dans les logs des refus de connexion mais je n'ai pas de détails.

Je cherche donc de l'aide pour résoudre ce premier problème si vous aviez un peu de temps et je prends toutes critiques évidemment.

Merci

J'étais pas très inspiré sur le titre désolé. Je viens de compléter mon réseau suite au passage du père Noël et jusque la j'utilisais pas la ségrégation donc je n'avais pas de problème, je me suis lancé dans la création de vlan et je rencontre plusieurs problèmes. J'expose ici tout mon réseau local pour être aidé et peut-être que ça en aidera d'autres.

Le réseau physique :

les réseaux sont les suivants :

seul le vlan 1 na pas l'isolement de réseau coché.

les wifi :

NAS :

Le lan 1 est tagué VLAN ID : 30 sans passerelle et sans DNS

Le lan 2 est tagué VLAN ID : 10 sans passerelle et sans DNS

Le lan 3 n'est pas tagué et a une passerelle et un DNS

J'ai plusieurs règles sur le routeur :

- Accès du NAS depuis l’extérieur (redirection de port sur 443 sur le NAS) + Autorisation (par-feu) d'un NAS distant sur 2 ports spécifiques

- Résolution de nom (enregistrement DNS *.domaine redirigé vers le NAS) utilisé pour le reverse proxy du NAS

- Autorisation (par-feu) d'une vm virtuelle Home-Assistant sur le vlan de management (VLAN 1)

- Autorisation (par-feu) de la vm home-assistant sur le vlan IoT

J'ai crée les quelques zones dans la partie sécurité et je n'arrive pas a ajouter les règles suivantes :

- Autoriser le NAS (192.168.1.254 vlan 1) sur le vlan 10 (home)

j'ai testé en créant les règles dans les deux sens (malgré la création automatique des règles de retour).

Je vois dans les logs des refus de connexion mais je n'ai pas de détails.

Je cherche donc de l'aide pour résoudre ce premier problème si vous aviez un peu de temps et je prends toutes critiques évidemment.

Merci